Se la spia del computer fa la spia

Estrazione di dati da un computer ''air-gapped''.

[ZEUS News - www.zeusnews.it - 26-02-2017]

Il buon senso informatico dice che uno dei modi migliori per proteggere i dati presenti in un computer è isolare il computer da qualunque connessione. Se non è collegato alla rete locale o, peggio ancora, a Internet, dovrebbe essere impenetrabile.

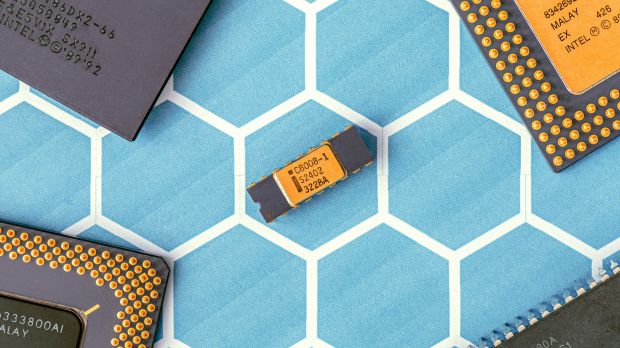

Giusto, o quasi. Un computer completamente scollegato (in gergo "air-gapped", ossia "isolato in aria") è in effetti molto difficile da attaccare. Non per nulla isolare fisicamente i computer è una pratica molto comune a livello militare, governativo e commerciale per i sistemi più critici. Ma un attacco non è impossibile, e un gruppo di ricercatori israeliani ha trovato e dimostrato un metodo decisamente creativo per sferrarlo: sfruttare le luci del disco rigido.

L'indicatore luminoso di attività di un disco rigido normalmente lampeggia durante l'uso del computer, e nessuno fa caso ai suoi bagliori intermittenti, per cui ai ricercatori del Centro di Ricerca per la Sicurezza Informatica dell'Università Ben Gurion del Negev è venuto in mente che questa luce è un segnale perfetto: una volta infettato il computer isolato (con un complice interno o con altre tecniche, come quelle usate dal malware Stuxnet nel 2010 per raggiungere e danneggiare i sistemi di controllo degli impianti nucleari iraniani), i dati da rubare vengono trasmessi codificandoli nei lampeggiamenti dell'indicatore luminoso, comandati dal malware. Questi lampeggiamenti sono una sorta di codice Morse luminoso e vengono captati a distanza da una telecamera. Un computer esamina le riprese e ne estrae i dati.

Il concetto è intrigante e sa di trovata da film, ma i ricercatori hanno architettato una dimostrazione pratica, descritta in un articolo tecnico e in un video: montano una piccola telecamera su un drone, che di notte si piazza in modo da vedere attraverso una finestra la luce del disco rigido del computer bersaglio.

Potrebbe sembrare un modo molto lento per estrarre dati, ma i ricercatori sono riusciti a trasmettere fino a 4000 bit al secondo (un megabyte in mezz'ora): più che sufficienti per trasmettere del testo o delle password o una chiave crittografica. A queste velocità, fra l'altro, il lampeggiamento del LED del disco rigido è talmente rapido da essere impercettibile all'occhio umano e la fuga di dati non lascia tracce.

Per fortuna le contromisure sono molto semplici: coprire il LED con qualcosa di opaco, orientarlo in modo che non sia visibile attraverso le finestre o (meglio ancora) collocare i computer essenziali in stanze prive di finestre. Ma bisogna avere l'accortezza di pensarci.

Una volta ti prendevano in giro perché mettevi il nastro adesivo sulla webcam, poi hanno capito che non era paranoia perché la si poteva davvero accendere di nascosto; chissà se adesso scoppierà la moda di tappare anche le lucette dei dischi rigidi. Ci sarà pure una ragione per cui quelle lucette si chiamano spie, no?

Fonti aggiuntive: Wired.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (5)

4-3-2017 14:31

27-2-2017 14:25

26-2-2017 20:32

26-2-2017 18:28

26-2-2017 14:51

|

|

||

|

- Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator