La fine del mondo, virtuale

Cassandra Crossing/ Sarà un bug informatico usato come arma a provocare la fine del mondo? Poteva succedere nel mondo virtuale e stavolta è andata bene; ma domani?

- Articolo multipagina1 / 4

[ZEUS News - www.zeusnews.it - 10-03-2024]

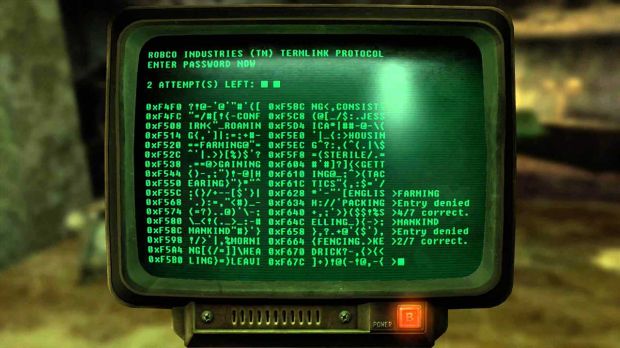

CVE-2024-22252-3-4-5. Queste lettere e numeri sono incomprensibili dal 99,9% delle persone normali, e probabilmente anche dai 24 intelligentissimi lettori di Cassandra. Tradotto in italiano, con una buona traduzione, di quelle che spiegano il significato più profondo, suonerebbe così: «Abbiamo evitato che qualcuno potesse provocare la fine del mondo delle macchine virtuali».

Ma ancora per molti non sarà chiaro, o almeno non ne sarà chiara l'importanza. Riproviamo. «La maggior parte dei server al mondo potevano essere bloccati o distrutti da un singolo atto di guerra informatica, ma questa volta ce ne siamo accorti e l'abbiamo impedito». Chiaro, no? E veniamo al fatto.

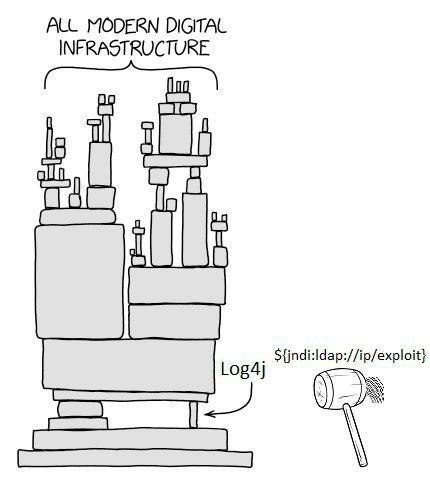

CVE-2024-22252-3-4-5 è il nome assegnato a una serie di falle informatiche che consentono di penetrare l'ipervisore dei sistemi VMware ESX, permettendo di accedere al server fisico sottostante e di fare qualsiasi cosa, incluso bloccare o distruggere il server fisico, e con esso tutte le macchine virtuali che vi girano sopra.

Non molti sanno che la maggior parte dei server che costituiscono il tessuto della Rete odierna non sono "ferro", macchine fisiche, ma macchine virtuali che funzionano tutte insieme su un unico server specializzato. Diciamo tipicamente 10-100 macchine che condividono un unico computer. Questi server sono forniti da pochissime ditte specializzate e VMware è quella che detiene la fetta di mercato maggiore.

Il "baco" di cui stiamo parlando è relativo non a un particolare prodotto della VMware, ma all'emulazione del sottosistema USB, che è incluso in tutti i prodotti dell'azienda, e che quindi può essere usato per comprometterli anche tutti insieme.

Uno zero-day di questo calibro potrebbe essere usato da un fabbricante di malware, o da un attore di uno Stato-nazione che volesse dotarsi di un'arma informatica devastante dal punto di vista tattico, a livello della Macchina Fine del Mondo del Dottor Stranamore. Qualcuno ha detto Stuxnet?

Per fortuna non è successo. Ma magari quest'arma era davvero già stata prodotta, e messa da parte per un uso futuro in qualche arsenale di Cyber-armi. Per fortuna stavolta sarà disinnescata completamente nel giro di pochi giorni e diverrà inutile come una bomba atomica privata delle semisfere di plutonio.

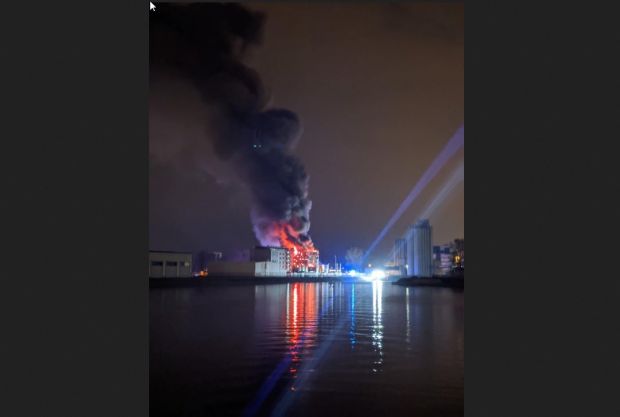

Non è quindi successo che una parte sostanziale del mondo reale smettesse di funzionare improvvisamente, magari innescando quel collasso di cui Cassandra ama vaticinare da un po' di tempo a questa parte.

Ma quante di queste vulnerabilità esistono che non sono state ancora trovate? E quante di queste sono in realtà state trovate e mai rese pubbliche, ma usate per confezionare altre armi cibernetiche, altre Macchine Fine del Mondo immagazzinate nei cyber-arsenali di Stati-nazione (canaglie o meno), di organizzazioni criminali, di aziende di armamenti e compagnia cantando?

Tutto questo vi preoccupa o magari addirittura vi spaventa? Bene, vuol dire che siete ancora vivi e vigili.

È notizia di questi giorni che il Presidente degli Stati Uniti ha ordinato ai programmatori che lavorano per il suo Paese di smettere di usare certi linguaggi e usarne altri, perché producono meno bug informatici. Dico, lui è preoccupato; sì, il Presidente degli Stati uniti si preoccupa di come lavorano i programmatori, dei danni che possono fare. Voi cosa pensate di fare?

Per chiudere e non farvi dormire stanotte, Cassandra rincara la dose; questo tipo di problema, volendo preoccuparsi di catastrofi, non è il peggio che possa accadere. Vogliamo parlare di silicio? Esatto, e lo faremo. Ma questa... questa è un'altra storia. «Stateve accuorti».

Ti invitiamo a leggere la pagina successiva di questo articolo:

La fine del mondo, di silicio

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Scrivere a Cassandra - Twitter - Mastodon

Videorubrica "Quattro chiacchiere con Cassandra"

Lo Slog (Static Blog) di Cassandra

L'archivio di Cassandra: scuola, formazione e pensiero

Cronache da un futuro probabile

Symantec: Stuxnet cova nell'ombra

Microsoft propone la quarantena per i PC infetti

L'apocalisse che viene dal Sole

Un buco nero creato dall'uomo

L'acceleratore del Cern attira l'attenzione di Google

Commenti all'articolo (ultimi 5 di 24)

13-6-2024 16:29

13-6-2024 15:08

10-6-2024 10:19

9-6-2024 14:41

6-6-2024 11:57

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

zeross