Intel svela Moorestown, bassi consumi e alte prestazioni

L'azienda vuole conquistare il mercato degli smartphone e dei tablet. I nuovi Atom sono pronti a detronizzare i processori Arm.

[ZEUS News - www.zeusnews.it - 05-05-2010]

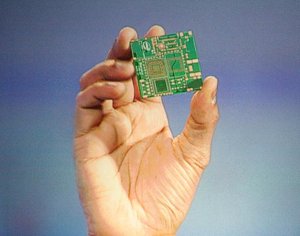

Con l'arrivo della seconda generazione dei processori Atom - nota con il nome in codice di Moorestown - Intel punta decisa a conquistare il mercato degli smartphone: è una dichiarazione che, se da un certo punto di vista non sorprende, considerato lo sviluppo di questo settore, dall'altro spinge a chiedersi se l'azienda di Santa Clara sarà all'altezza delle sue stesse promesse.

Intel s'è fatta un nome nella produzione di Cpu per i Pc, in tutte le loro varianti, fino ai netbook; sui telefonini, invece, è sempre stata lasciata in secondo piano. Tant'è vero che finora sembrava chiaro come Moorestown sarebbe stato dedicato ai Mid, e non agli smartphone.

L'esperienza maturata con Atom e i netbook, invece, ha consentito a Intel di attrezzarsi per sbarcare in forze anche sul prospero mercato dei cellulari evoluti e, naturalmente, anche su quello nascente dei tablet.

La nuova piattaforma - pensata per Android, Meego e Moblin - segna una significativa riduzione dei consumi, che calano di 20 volte per quanto riguarda il sistema audio e di 2 o 3 volte negli "scenari di navigazione e video" rispetto alla generazione precedente: tutto ciò si traduce in un'autonomia della batteria pari a 10 giorni in standby, fino a 2 giorni di riproduzione audio e fino a 5 ore di riproduzione video.

Salgono allo stesso tempo le prestazioni, che sono circa una volta a mezza/tre volte superiori a quelle della generazione attuale, e supportano la decodifica di video in alta definizione fino a 1080p.

I processori di Moorestown funzioneranno a diverse frequenze scalabili, da 1,5 GHz (per gli smartphone di fascia alta) a 1,9 Ghz (per i tablet e i palmari); sono presenti, inoltre, il supporto a Wi-Fi, Hspa e WiMax.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux