Centrali elettriche facili prede degli hacker

[ZEUS News - www.zeusnews.it - 02-11-2016]

Non è la prima volta che si sente parlare della debolezza di alcuni dei sistemi più importanti per una nazione: sappiamo - e la situazione negli ultimi anni non è migliorata granché - che le grandi centrali elettriche, gli impianti chimici e anche le aziende che si occupano di costruire apparecchiature per la Difesa sono esposti ad attacchi informatici in maniera imbarazzante.

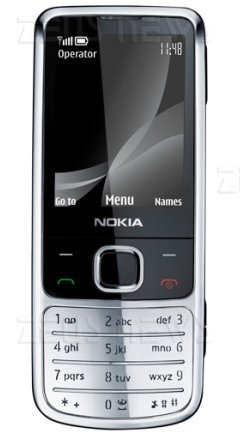

Una recente indagine condotta da Trend Micro in diverse infrastrutture critiche di USA e Canada ha però scovato un altro punto debole, del quale chi di dovere farebbe bene a preoccuparsi seriamente: i cercapersone.

Potrà sembrare strano e forse anche un po' anacronistico, ma sono molti i dipendenti di impianti importanti che ancora adoperano un cercapersone anche per comunicare informazioni importanti, che sarebbe bene non cadessero in mani sbagliate.

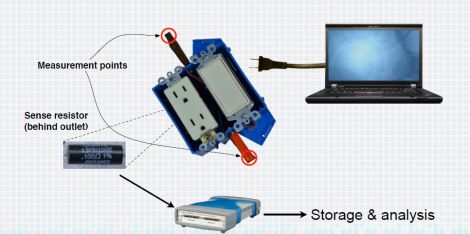

«Dato che i messaggi dei cercapersone generalmente non sono criptati» - scrive Trend Micro - «un malintenzionato puà vederli anche a distanza. Tutto ciò di cui ha bisogno è una combinazione di conoscenze tecniche sulla tecnologia SDR (Software Defined Radio) e 20 dollari per un dongle».

Per lo più, i cercapersone vengono adoperati per inviare messaggi di avviso e di allerta, dai quali «si possono ricavare informazioni circa la struttura degli edifici, i prodotti in uso e altre informazioni specifiche dell'azienda, che non dovrebbero essere viste da alcuno al di fuori dell'azienda stessa».

|

Oltre a leggere i messaggi legittimi, chi volesse mettere il naso in questi insicuri sistemi di comunicazione potrebbe anche spedire messaggi che al destinatario sembreranno ufficiali: non solo manca la crittografia, ma non c'è nemmeno un sistema di autenticazione.

Di conseguenza è tutt'altro che difficile immaginare uno scenario in cui, una volta ottenuto l'accesso, qualcuno può inviare messaggi fasulli.

«Ogni azienda, soprattutto se trasmette informazioni vitali tramite i cercapersone, dovrebbe iniziare a preoccuparsi non appena capisce che sta inviando informazioni vitali sul funzionamento dei propri impianti» si legge ancora nel rapporto.

Uno Stato estero e nemico potrebbe essere interessato a manomettere le centrali elettriche, una spia potrebbe voler curiosare nei maggiori impianti industriali, e non dimentichiamo la possibilità che un concorrente voglia fare spionaggio industriale.

Per rimediare a questi problemi non è strettamente necessario abbandonare completamente i cercapersone: basta abilitare - sostiene Trend Micro - la crittografia e la necessità di autenticazione per inviare i messaggi e verificare eventuali falle nei sistemi che inviano email ai cercapersone.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 6)

5-11-2016 19:24

2-11-2016 21:34

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa