Il bug più serio mai scoperto in Windows

Permette di ottenere il controllo completo su una rete con dominio.

[ZEUS News - www.zeusnews.it - 15-09-2020]

Alla presenza di bug in Windows siamo ormai abituati, tanto che spesso gli utenti sono più seccati che tranquillizzati dalla mole di aggiornamenti che li risolvono.

Quello scoperto da Tom Tervoort, esperto di sicurezza che lavora per l'olandese Secura, è particolarmente grave, tanto da essere stato definito come uno dei bug più seri mai scoperti.

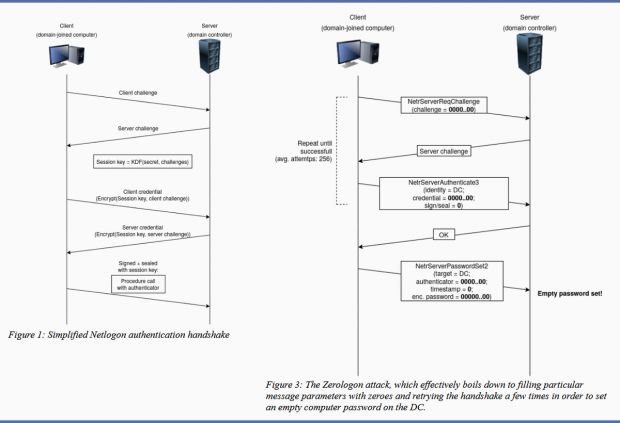

Si tratta di una falla in Netlogon, il protocollo usato nelle reti con dominio per autenticare gli utenti, e che è stata battezzata Zerologon.

Tervoort ha scoperto che, sfruttandola, qualunque macchina presente nella rete locale può reimpostare la password del controller di dominio e disabilitare le caratteristiche di sicurezza.

Non occorre nemmeno molto tempo per farlo: Secura afferma che bastano tre secondi per compiere azioni estremamente pericolose dal punto di vista della sicurezza come impersonare il controller di dominio, modificare la password e, infine, avere libero accesso all'intera rete aziendale.

Il fatto che per poter portare l'attacco sia necessario essere collegati alla rete che si intende compromettere mitiga un po' la portata del problema, che però non deve essere sottovalutato. Anzi.

«L'attacco può avere un impatto enorme perché consente a qualsiasi aggressore sulla rete locale di compromettere completamente il dominio Windows», come commenta Secura.

Una volta che la rete è compromessa, chi ne ha il controllo può fare praticamente ciò che vuole, dal sottrarre i dati all'installare malware sui Pc connessi.

Proprio a causa della sua serietà, Zerologon ha ottenuto il massimo punteggio di gravità (10 su 10) e i dettagli relativi sono stati tenuti segreti fino a ora.

Se adesso sono stati rivelati è perché Microsoft ha rilasciato delle patch che risolvono la falla alla radice, e che gli amministratori di sistema faranno bene ad applicare immediatamente.

Un proof of concept dello sfruttamento della vulnerabilità già esiste, e gli hacker non tarderanno a sfruttare le informazioni pubblicate per cercare di ottenere il massimo nel tempo che passerà sino all'installazione delle correzioni.

Secura ha messo a disposizione degli amministratori di sistema anche uno strumento scritto in Python che permette loro di verificare se i server da loro amministrati siano vulnerabili a Zerologon: si trova gratuitamente su GitHub.

Nello schema qui sotto, il modo in cui funziona un attacco che sfrutta Zerologon.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 6)

22-11-2020 17:00

16-9-2020 17:28

16-9-2020 13:48

16-9-2020 13:12

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox

Gladiator