Napster che va, Morpheus che viene

Molti ex utenti di Napster si stanno consolando tra le braccia di Morpheus. E' comprensibile: a differenza di molti altri programmi di scambio musicale, Morpheus è quasi come Napster per semplicità d'uso, stabilità e assortimento di brani scaricabili.

[ZEUS News - www.zeusnews.it - 28-06-2001]

Purtroppo il programma ha anche numerose pecche e alcuni problemi di sicurezza. Ad esempio, Morpheus è leggero (1,5 megabyte, scaricabile gratuitamente da questo sito), ma è disponibile soltanto in inglese, così come le sue complicate istruzioni, e funziona soltanto con Windows: niente Mac, niente Linux.

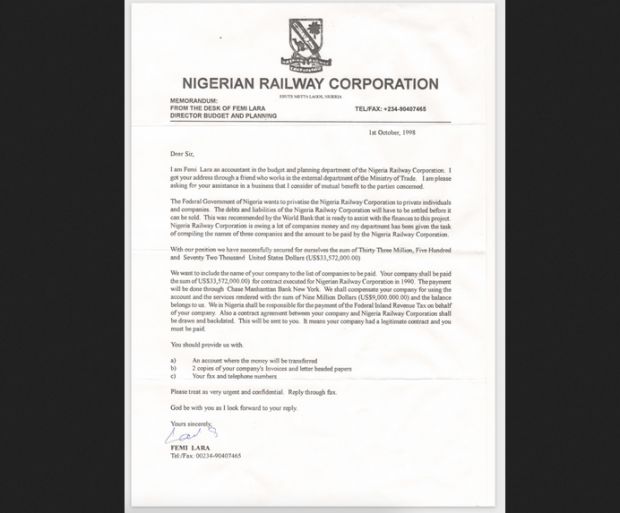

A differenza di Napster, Morpheus consente di scaricare non solo musica ma anche qualsiasi altro tipo di file: immagini, software, documenti e videoclip. Opzione senz'altro interessante, ma molto pericolosa: infatti se impostate male quali cartelle volete rendere accessibili agli altri utenti, renderete pubblico tutto il contenuto del vostro computer. Capita facilmente: infatti ho trovato centinaia di utenti totalmente accessibili, password comprese. Conviene attivare soltanto la cartella "My Shared Folder" e mettervi dentro i singoli file che volete rendere scaricabili.

A parte queste piccole magagne, Morpheus funziona: trova i brani e li scarica senza problemi, consentendo persino di riprendere uno scaricamento interrotto; se avete una connessione veloce, permette di ascoltare il brano (o vedere il video) intanto che lo state scaricando; e difficilmente avrà problemi con la giustizia, dato che non dipende da un sistema centralizzato e crittografa i dati, per cui è illegale tentare di scoprire se vi circola la musica delle case discografiche.

Aggiuntina

Quello che non ho avuto spazio per raccontare nel testo pubblicato sulla Gazzetta è esattamente come si fa a beccare gli utenti totalmente accessibili. E' semplice: basta cercare chi ha un documento di nome "autoexec.bat" o "config.sys", o uno qualsiasi dei tanti file di sistema che sicuramente sono presenti nella directory principale di qualsiasi installazione di Windows. Se un utente ha reso disponibile uno di questi file, è altamente probabile che abbia configurato erroneamente quali cartelle rendere accessibili al resto del mondo, dicendo a Morpheus di rendere pubblico l'intero disco rigido.

Il bello è che in questo modo carpire le informazioni personali di un utente non è neanche reato: infatti non sono io che vado a rubargliele, è lui che me le offre!

Purtroppo questo dimostra che là fuori ci sono tanti, troppi utenti che non leggono neppure le istruzioni di configurazione (che fra l'altro nel caso di Morpheus sono molto eloquenti e avvisano più volte di non rendere pubblico l'intero disco rigido) e poi si lamentano perché i "cattivi" pirati informatici gli devastano il computer. Questi signori si comportano come un automobilista che lascia aperta la propria Ferrari perché non si prende la briga di leggersi il manuale che spiega come azionare la chiusura centralizzata. Se poi qualcuno gliela ruba, di chi è la colpa?

Cosa più importante, questo problema di sicurezza colpisce qualsiasi programma di scambio di file che consenta di scambiare anche file diversi dagli MP3. Vi conviene dare un'occhiata alla vostra configurazione, se li usate, e verificare di non aver messo in piazza le vostre cose più segrete.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux