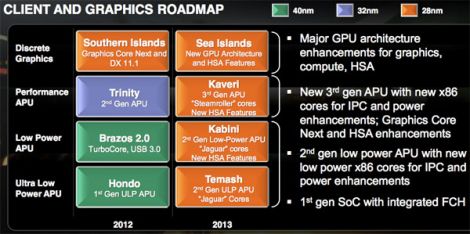

La roadmap di AMD 2012-2013

AMD rinnova tutti i processori e passerà ai 28 nanometri entro l'anno prossimo.

[ZEUS News - www.zeusnews.it - 03-02-2012]

AMD ha annunciato la roadmap che seguirà nella produzione di processori per quest'anno e il prossimo, rivelando di voler passare completamente alla tecnologia a 28 nanometri entro il 2013.

Per il 2012, AMD prevede di sostituire le APU Llano (Fusion A-Series, per i desktop) con Trinity, la nuova incarnazione di questa soluzione che promette di raddoppiare le prestazioni rispetto al predecessore e sarà disponibile non solo nella versione con TDP da 35 Watt, ma anche in versioni a basso consumo da 17 e 25 Watt (presumibilmente destinate agli ultrabook). L'articolo continua qui sotto.

Per il 2013, il già citato passaggio a 28 nanometri vedrà Kaveri prendere il posto di Trinity, Kabini (in versioni a due e quattro core) quello di Brazos 2.0 e Temash quello di Hondo; per i dettagli, però, occorrerà attendere ancora.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Software per Internet:

Archivio posta - Software - generale:

creare poster 100 x 70 cm - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Multimedia:

video non fluido - Tablet e smartphone:

Tablet per immagini con tecnologia E-Ink - Programmazione:

Formattare correttamente un float