La rivoluzione dei Foneros (2)

Come diventare Foneros e vivere felici.

[ZEUS News - www.zeusnews.it - 20-05-2006]

Diventare un Fonero è semplice. Bisogna innanzitutto scaricare dal sito Fon il firmware (il download è gratuito) per modificare il proprio router, facendolo diventare un nodo del network dei Foneros. Il firmware attualmente funziona solo su alcuni router WiFi con sistema operativo Linux, tra cui alcuni modelli Linksys.

Chi non possiede un router WiFi compatibile può ugualmente diventare un Fonero. E' possibile acquistare per soli 25 euro, praticamente sottocosto, un (ottimo) router WiFi Linksys WRT54GS già modificato. Il router viene spedito con corriere UPS tracciabile via Internet e arriva in pochi giorni: il costo totale, compresa la spedizione da Madrid, si aggira sui 50 euro. A questo punto, collegando il router alla rete Internet, si diventa ufficialmente parte del movimiento.

Se abitate lungo una strada trafficata e intendete aderire ai Foneros, consultate periodicamente il sito ufficiale. Di tanto in tanto sono disponibili offerte di invio gratuito di un router modificato, semplicemente dopo aver inviato via email una foto scattata dalla vostra finestra di casa: ecco i primi "vincitori".

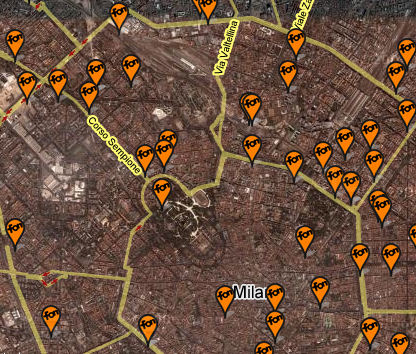

Se da un lato ci sono già oltre trentatremila Foneros entusiasti in tutto il mondo (l'Italia con quasi 1300 aderenti è la quinta nazione), dall'altra ci sono gli Internet provider, alquanto preoccupati di vedersi sottrarre una consistente fetta di mercato. CONTINUA

Leggi la prima parte - La rivoluzione dei Foneros

Leggi la seconda parte - Come diventare Foneros e vivere felici

Leggi la terza parte - I Foneros, i provider e il decreto Pisanu

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 12)

23-5-2006 19:37

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox