Cracca al Tesoro 2012

Una variante tecnologica della tradizionale caccia al tesoro, ma per hacker e geek.

[ZEUS News - www.zeusnews.it - 08-05-2012]

Si svolgerà a Genova il prossimo 12 maggio alla Fiera di Genova (in occasione del MARC di primavera) l'edizione 2012 di Cracca Al Tesoro.

Cracca Al Tesoro (CAT) è un hacking game, ossia un gioco per hacker e geek che ha uno spirito particolare, quasi goliardico, ma allo stesso tempo non trascura il lato serio della sicurezza informatica e della protezione dei dati personali. È una specie di variante tecnologica della tradizionale caccia al tesoro.

I partecipanti, divisi in squadre ed equipaggiati con apparecchiature Wi-Fi e software dedicati, dovranno partire da un indizio e individuare un primo Access Point.

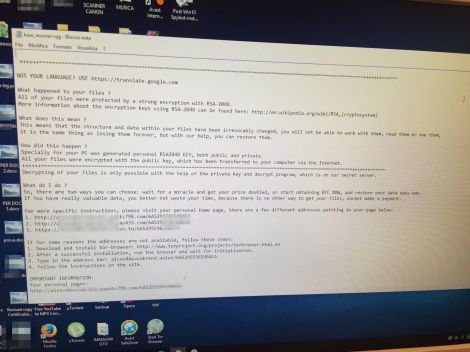

L'Access Point potrà avere diversi livelli di protezione ed i partecipanti dovranno superare queste protezioni, utilizzando tecniche cosiddette di wardriving.

Successivamente dovranno violare i server collegati all'access point (il momento hacker) individuando le vulnerabilità appositamente predisposte dall'organizzazione per trovare l'indizio che porta al successivo access point, fino al bersaglio finale.

Per ogni sistema bucato, oltre all'indizio per individuare il successivo punto, sono indicate delle azioni da svolgere o dei materiali da recuperare e consegnare agli organizzatori presso la Situation Room, al fine di acquisire ulteriori punti.

La vittoria si raggiunge superando una serie di ostacoli posizionati in luoghi differenti, che dovranno essere individuati dai partecipanti come parte del gioco.

Anche gli spettatori (la partecipazione è libera) hanno una parte importante nel gioco: saranno infatti coinvolti per il Running Man, una versione semplificata di CAT dove vince chi individua il personaggio che passeggia con un Access Point addosso.

|

Dietro le quinte del gioco c'è una squadra di esperti in sicurezza tecnologica, consulenti delle principali organizzazioni di lotta alla criminalità informatica nazionali ed internazionali, che costruiranno la War Situation Room, un centro di controllo dove non solo saranno definite le barriere tecnologiche da "hackerare" ma verranno anche tenuti sotto controllo i movimenti di tutte le squadre.

Oltre al gioco, il programma prevede, al mattino, una tavola rotonda con hacker etici, professionisti della sicurezza informatica, legali, forze di polizia ed esperti del settore sul tema del contrasto ai crimini informatici.

Le iscrizioni sono gratuite e si possono effettuare collegandosi al sito ufficiale, dove si possono trovare anche tutte le notizie in tempo reale e la documentazione relativa alle precedenti edizioni, compreso l'albo d'oro dei vincitori, i video e le foto.

I premi in palio per l'edizione 2012 sono sono router wireless Nebula di Fly Communications, sistemi firewall SOHO SonicWALL e un kit satellitare bidirezionale Tooway.

Inoltre CLUSIT, Associazione Italiana per la Sicurezza Informatica, concederà l'iscrizione gratuita per il 2012 ai membri della squadra prima classificata, mentre per i secondi e terzi classificati saranno messi a disposizione dei voucher per assistere gratuitamente a un seminario CLUSIT a scelta fra quelli riservati ai soci.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualitÓ