La jihad elettronica è multilivello

I seguaci di bin Laden annunciano l'inizio della guerra santa telematica e diffondono i tool per creare malware, con premi per chi porta altri militanti.

[ZEUS News - www.zeusnews.it - 12-11-2007]

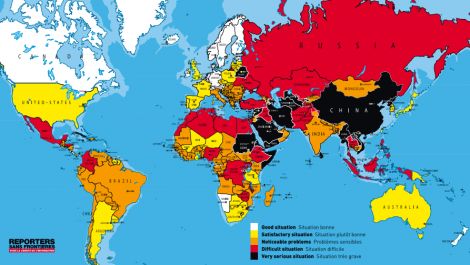

Gli attivisti della cella terroristica Al Qaeda hanno annunciato per domenica 11 novembre l'inizio della Electronic-Jihad contro gli "infedeli", in particolare contro gli Stati Uniti d'America, Europa, Israele e i paesi sciiti.

Per quel giorno era stato annunciato un attacco contro 15 siti web importanti già prescelti, tra cui anche un sito di Intelligence americana. Successivamente, centinaia di migliaia di pirati informatici attaccheranno un grande numero di imprecisati siti web anti-musulmani.

La data è passata e non si segnalano particolari attacchi. Forse qualcosa è andato storto, o forse è tutto solo rimandato.

I seguaci di Al Qaeda sottolineano che l'attacco sarà solamente una risposta ai servizi di Intelligence occidentali, che trovano e bloccano le internet-risorse appartenenti all'organizzazione terroristica.

Gli esperti di sicurezza hanno trovato in rete un programma che effettivamente potrebbe essere usato per l'organizzazione degli attacchi mirati. Il pericolo di questa applicazione, denominata Electronic Jihad 3.0, sta proprio nel fatto che è di semplicissimo utilizzo, adatto anche per i non professionisti.

Una volta installato, il programma si connette a un apposito sito web che coordina gli attacchi. Inoltre gli utilizzatori più fedeli che riescono a portare altri partecipanti guadagnerebbero anche dei punti bonus, come se fosse una catena di multilevel marketing.

Gli esperti di sicurezza informatica però sono scettici. "E' solamente un strumento creato da dilettanti. La rete è piena di aspiranti cyber-terroristi che defacciano i siti web e organizzano attacchi di tipo distributed denial of service per motivi politici".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa