Sicurezza, raffica di patch da Microsoft

Microsoft pubblica altre patch per problemi di sicurezza: imputati il debugger di sistema di Windows, MSN Messenger e l'Active Directory di Windows 2000. Ma si torna anche a parlare di virus capaci di diffondersi attraverso la Rete: bersagliato SQL Server.

[ZEUS News - www.zeusnews.it - 24-05-2002]

A quanto pare, applicare l'ennesima super-patch per Internet Explorer non è abbastanza per sentirsi sollevati. E' del 22 maggio, infatti, un bollettino tecnico di Microsoft riguardante il componente di Windows NT e Windows 2000 dedicato al supporto al debugging di sistema: esso consente di verificare il comportamento "a basso livello" di Windows, ad esempio, a fronte di cambiamenti di configurazione o su hardware particolari. In termini più generali, un debugger è uno strumento mediante il quale è possibile controllare e pilotare l'esecuzione di un programma istruzione per istruzione: un "attrezzo" indispensabili per individuare bachi nei programmi in fase di sviluppo, nonché (ma questo è un altro discorso, che può sconfinare nell'illecito) per disassemblare il codice eseguibile e risalire, seppur con qualche limite, ai sorgenti.

Secondo quanto affermato da Microsoft, la falla è dovuta alla modalità di autenticazione delle richieste di utilizzo del debugger, che può consentire l'accesso alle proprie risorse anche a programmi non autorizzati. L'attaccante è così in grado di eseguire sul computer il software desiderato, con i privilegi dell'amministratore o del sistema operativo, a condizione che possa effettuare un login interattivo alla console o ad un terminale del computer stesso.

Il problema è, ovviamente, critico: perciò occorre armarsi di pazienza e buona volontà e installare le patch, reperibili attraverso links pubblicati nel bollettino di cui sopra.

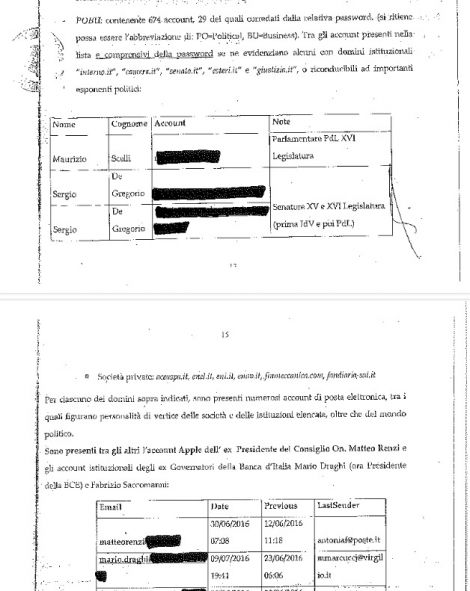

E, mentre si scaricano le patch, vale la pena di soffermarsi un istante sul Microsoft SQL Server: diverse fonti, tra cui SecurityFocus, riportano la notizia di un worm (battezzato SQLsnake) che, mediante un dictionary attack, cioè sperimentando in rapida successione un elevatissimo numero di password, si guadagna l'accesso a SQL Server come amministratore, per poi scandagliare la Rete alla ricerca di altri server da colpire. Esso non intraprende azioni distruttive sui computer attaccati, ma genera un notevole traffico di rete, con il concreto rischio di provocarne il collasso.

Va detto che il successo del worm, realizzato in JavaScript, non dipende tanto da qualche debolezza intrinseca al prodotto Microsoft, quanto, piuttosto, dalla faciloneria con cui molti amministratori liquidano il "problema password". Infatti, dei due interventi possibili contro l'avanzata di SQLsnake, il primo consiste proprio nel proteggere l'account dell'amministratore con una password non banale: essa non deve basarsi su nomi propri o parole tratte dal vocabolario, neppure se storpiate o comunque modificate; deve includere caratteri alfabetici, numerici e, possibilmente, speciali; deve contenere sia maiuscole che minuscole e, infine, è bene che sia lunga. La seconda precauzione si estrinseca nel configurare opportunamente la propria rete, bloccando i tentativi di accesso alla porta TCP 1433 (solitamente utilizzata da SQL Server) provenienti dall'esterno di essa.

Si tenga inoltre presente che, da circa un mese, Microsoft ha rilasciato una patch critica per un buffer overflow individuato in SQL Server: anche se, al momento, non pare che SQLsnake sfrutti detta falla, sarà bene verificare e, se del caso, aggiornare il livello di patch.

Vale ancora la pena di citare un messaggio, pubblicato su Bugtraq, il cui autore sostiene di avere individuato un baco nella Active Directory di Windows 2000: la funzionalità di ricerca non controllerebbe correttamente i parametri forniti, consentendo ad un attaccante di provocare facilmente situazioni di Denial Of Service.

Sempre secondo l'autore del messaggio, Microsoft non avrebbe fornito alcun riscontro al riguardo, pur essendo a conoscenza del problema da oltre una settimana.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Software - generale:

PDF Editor - Linux:

Linux Mint vede la stampante ma non stampa