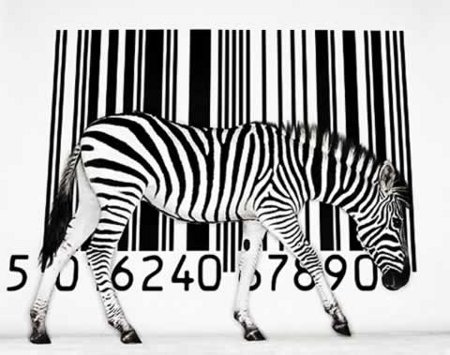

Identificare le zebre con il loro codice a barre

Le strisce sulle zebre sono l'equivalente animale dei codici a barre: aiuteranno i ricercatori a identificare gli animali.

[ZEUS News - www.zeusnews.it - 13-04-2011]

Chi studia gli animali ha spesso bisogno di trovare un sistema per identificare determinati esemplari, per effettuare un censimento o per seguirli nei loro spostamenti, ma non sempre è pratico ottenere questo risultato.

Le soluzioni basate sull'utilizzo di emettitori radio impiantati negli animali, per esempio, funziona ma ha i suoi svantaggi.

Ci sono alcune specie che invece sono - per così dire - già attrezzate: le zebre, per esempio, praticamente un incrocio tra un cavallo e un codice a barre.

Partendo da una foto, il software sviluppato dai ricercatori - StripeSpotter - estrae una porzione rettangolare in cui sono evidenti le strisce; poi genera un'immagine a bassa risoluzione composta da pixel bianchi e neri basandosi sul disegno delle strisce stesse.

Nasce così il codice a barre delle zebre, o StripeString, che viene conservato in un database e permette di identificare un determinato animale.

I creatori di StripeSpotter sono convinti che lo stesso sistema si possa applicare anche a tigri, giraffe e ad altri animali.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

13-4-2011 14:37

13-4-2011 13:23

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli