Renzi stralcia i controlli informatici antiterrorismo dal decreto Alfano

Il decreto Alfano contro il terrorismo stava per essere approvato ma il Garante ha criticato l'eccesso di invasione della privacy da parte dello Stato.

- Articolo multipagina1 / 2

[ZEUS News - www.zeusnews.it - 26-03-2015]

Il presidente del Consiglio Matteo Renzi ha deciso di stralciare dal decreto legge Alfano contro il terrorismo islamico la parte relativa ai controlli informatici, dopo le critiche del Garante e della stampa: questa parte confluirà nel disegno di legge sulle intercettazioni all'approvazione del Parlamento.

Per il Garante della Privacy infatti c'è una sproporzione fra esigenze della sicurezza e tutela della privacy, a deciso danno della privacy, nel nuovo decreto per la lotta al terrorismo islamico approvato dal governo che ora sta per essere trasformato in legge dal Parlamento proprio in virtù di emendamenti approvati dal Parlamento stesso.

Antonello Soro, presidente dell'authority per la privacy ha dichiarato: "L'emendamento che ammette le intercettazioni preventive (disposte dall'autorità di pubblica sicurezza nei confronti di meri sospettati), per i reati genericamente commessi on-line o comunque con strumenti informatici" mostra come "l'equilibrio tra protezione dati ed esigenze investigative sembra sbilanciato verso queste ultime, che probabilmente non vengono neppure realmente garantite da strumenti investigativi privi della necessaria selettività".

Sempre per il Garante, il tempo previsto dal decreto di 24 mesi per la conservazione dei dati di traffico telematico, email e navigazione, è in contrasto con le normative europee in materia di conservazione dei dati e con sentenze in materia da parte della Corte di Giustizia della UE, anche se l'Italia ha chiesto, in sede europea, per iniziativa del ministro Alfano, un allungamento degli attuali termini previsti.

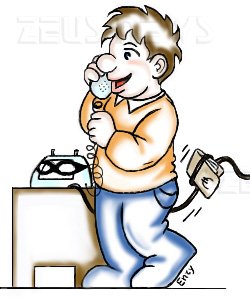

Il deputato di Scelta Civica e noto esperto digitale Stefano Quintarelli aveva presentato degli ulteriori emendamenti per correggere il decreto che modifica l'art. 266-bis, comma 1, del codice di procedura penale, perché "non si tratta di una semplice intercettazione, che parte da un certo momento in poi, ma si tratta dell'acquisizione di tutte le comunicazioni fatte in digitale dal proprio computer, violando il domicilio informatico dei cittadini e riunendo quattro differenti metodologie di indagine: le ispezioni, le perquisizioni, l'intercettazione delle comunicazioni e l'acquisizione occulta di documenti e dati anche personali, attraverso software occulti".

|

Questo non solo per reati legati al terrorismo ma per qualsiasi reato come furto, rapina, evasione fiscale, corruzione. Secondo Quintarelli "l'uso di captatori informatici (Trojan, Keylogger, sniffer) per ricercare delle prove da parte delle Autorità è l'operazione più invasiva che lo Stato possa fare nei confronti dei cittadini".

In pratica, paradossalmente, mentre il Parlamento si divide sul fatto di includere anche reati minori, per l'entità della possibile condanna, fra le tipologie di reati per cui si possono utilizzare le intercettazioni telefoniche, si stava ammettendo il controllo sistematico dei Pc dei cittadini senza distinzione di reato: un'evidente contraddizione e incoerenza senza precedenti in altri Stati europei, oltre che una lesione dei diritti dei cittadini alla libertà e alla riservatezza delle comunicazioni elettroniche.

Da una parte lo stesso Ncd, partito di Alfano, lottava per escludere reati come l'abuso di ufficio dalla possibilità di intercettazioni telefoniche mentre dall'altra si ammettevano intrusioni informatiche per qualunque reato .

Per questo il premier Renzi ha deciso, opportunamente, anche differenziandosi da Alfano, di far confluire la materia dei controlli informatici antiterrorismo all'interno della riforma delle intercettazioni telefoniche in discussione in Parlamento.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Decreto antiterrorismo, evitato il trojan di Stato (per ora)

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 24)

4-4-2015 16:31

30-3-2015 18:49

30-3-2015 13:29

30-3-2015 13:00

29-3-2015 10:35

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità