Wikileaks: così la Cia violava Linux

Da Vault 7 emerge il progetto usato per spiare il sistema del pinguino.

[ZEUS News - www.zeusnews.it - 03-07-2017]

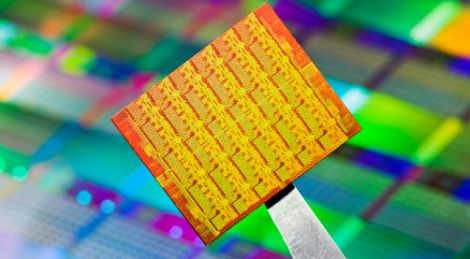

Finora le progressive rivelazioni fatte da Wikileaks e relative al dossier Vault 7 della Cia riguardavano per lo più i sistemi usati dalla Cia per attaccare i Pc con Windows.

Il servizio di spionaggio americano però non si limitava a interessarsi al sistema di Microsoft: aveva anche tutto un arsenale segreto dedicato a linux.

L'ultima ondata di rivelazioni ha permesso di conoscere quale fosse il progetto che consentiva alla Cia di violare e spiare da remoto i computer con il sistema del pinguino.

Denominato OutlawCountry, il progetto permetteva di redirigere tutto il traffico di rete in uscita verso alcuni computer appartenenti alla Cia, così da poterlo passare al setaccio.

Lo strumento utilizzato a tale fine era un modulo del kernel, caricato sui bersagli da hacker che dovevano per prima cosa ottenere un accesso di shell sul computer preso di mira, e poi creare una tabella nascosta di Netfilter per convincere il firewall a collaborare.

«La nuova tabella» - spiega il manuale sottratto alla Cia - «permette di craere certe regole usando il comando iptables. Tali regole hanno la precedenza sulle regole che già esistono, e sono visibili soltanto a un amministratore e solo se il nome della tabella è noto. Quando l'Operatore rimuove il modulo del kernel, anche la nuova tabella viene cancellata».

La modifica del kernel, con l'aggiunta del nuovo modulo, avveniva tentando di sfruttare tutta una serie di exploit e falle scoperte nel tempo in Linux, ma in ogni caso il sistema non era perfetto, poiché non tutte le versioni del kernel erano compatibili con il modulo.

La versione 1.0 di OutlawCountry, per esempio, funzionava soltanto su CentOS o Red Hat Enterprise Linux 6.x, e soltanto con i kernel di default. Inoltre permetteva unicamente di aggiungere regole di Dnat alla catena Prerouting.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

7-7-2017 00:06

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp

Maary79