L'attacco alla Internet delle Cose che può mettere fuori uso la rete elettrica

Che succederebbe se degli hacker accendessero da remoto tutti i forni e i boiler della Internet of Things?

[ZEUS News - www.zeusnews.it - 23-08-2018]

L'Internet delle Cose (Internet of Things) porta con sé dei vantaggi certi: oggi è possibile, per esempio, accendere il condizionatore o il riscaldamento da remoto, venir avvisati dalla lavatrice quando finisce il bucato è pulito, far compilare al frigorifero la lista della spesa.

Però, come già sappiamo bene, ci sono anche dei rischi: collegare gli elettrodomestici in Rete significa esporli a potenziali attacchi, portati sfruttando le vulnerabilità e i bug che inevitabilmente si scoprono in essi.

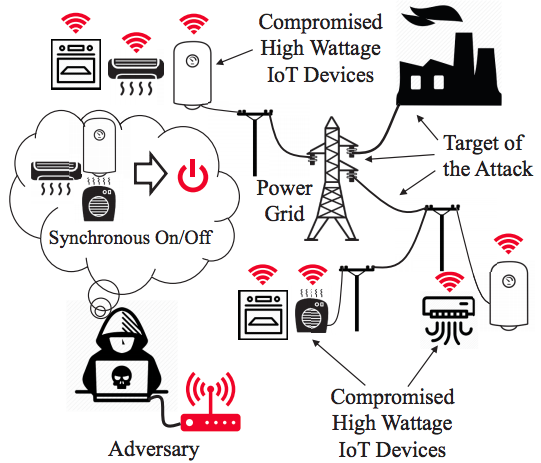

Tre ricercatori della Princeton University hanno scoperto una finora imprevista conseguenza di questa debolezza: violare gli elettrodomestici della Internet of Things significa avere un mezzo a disposizione per portare un attacco alla rete elettrica.

Il primo passo consiste nel prendere il controllo di un dispositivo collegato a Internet, ma scegliendolo con attenzione: servono quelli il cui funzionamento richieda una potenza considerevole. Tra quelli presenti in una casa possono andare bene, per esempio, i forni o le stufette elettriche, ma anche i condizionatori, i frigoriferi e i boiler.

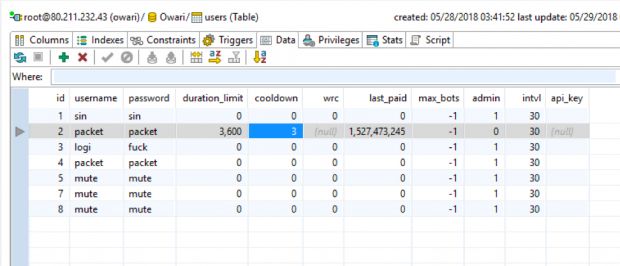

Una volta violati e inseriti in una botnet si può lanciare l'attacco coordinato alla rete elettrica: la loro semplice attivazione coordinata, causando un aumento improvviso e notevole del consumo di corrente, può portare a scompensi nella rete, come dimostrano i blackout estivi che di tanto in tanto si verificano quando fa molto caldo e chiunque possieda un condizionatore lo accende.

Si tratta di una modalità nuova di attaccare la rete elettrica. Finora chi voleva compromettere la distribuzione di energia di solito si concentrava sul danneggiamento dei sistemi degli impianti di produzione e di distribuzione. In questo caso invece l'attacco proviene dall'aumento incontrollato della domanda provocato da una botnet (che facilmente può arrivare a contare migliaia o addirittura centinaia di migliaia di membri, in base all'estensione dell'infezione).

In generale, i ricercatori hanno previsto tre tipi di attacchi. Il primo è quello che abbiamo appena preso a esempio, in cui l'accensione e lo spegnimento coordinati di più dispositivi causa «instabilità nella frequenza, generando uno sbilanciamento tra domanda e offerta e, potenzialmente, un blackout su larga scala».

Il secondo tipo è un po' diverso, perché mira ad aumentare i costi operativi. L'idea è spingere le aziende elettriche ad accendere i generatori di emergenza usati per far fronte agli aumenti improvvisi della domanda: in tal modo aumentano i costi per i produttori di energia.

Infine, il terzo attacco punta a causare disservizi su larga scala. Aumentando la domanda oltre una certa soglia si può «far precipitare la frequenza in modo significativo» ancora prima che i sistemi di emergenza entrino in funzione. «Ciò può tradursi nell'attivazione dei relé di protezione dei generatori, nella conseguente perdita dei generatori e, infine, in un blackout».

Per quale servizio collegato a un prodotto per la smart home saresti più disposto a pagare fino a 15 euro al mese?

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (4)

31-8-2018 23:48

24-8-2018 11:48

23-8-2018 19:35

21-8-2018 23:24

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori