Il malware per Linux quasi impossibile da individuare

[ZEUS News - www.zeusnews.it - 10-06-2022]

Alcuni ricercatori del Threat Research & Intelligence di BlackBerry hanno annunciato la scoperta di un malware che si comporta come un "parassita" per i sistemi Linux, e l'hanno battezzato Symbiote (in italiano, simbionte).

La scoperta effettiva è avvenuta lo scorso novembre, e pare che lo sviluppo del malware sia finalizzato a compromettere istituzioni finanziarie in America Latina; non è chiaro nemmeno ai ricercatori, tuttavia, se davvero sia mai stato portato un attacco tramite Symbiote.

Il malware non cerca di compromettere i processi in esecuzione; si comporta invece come una libreria shared object (file .so), che viene caricata da tutti i processi eseguiti prima ancora degli altri oggetti condivisi (shared object).

Grazie a questa sua particolarità può utilizzare certe funzioni per nascondersi; inoltre, per garantirsi un maggiore anonimato, cancella continuamente tutte le attività di rete che sono riconducibili a Symbiote.

Per evitare che il traffico da esso generato venga mostrato (per esempio a uno strumento di cattura dei pacchetti), Symbiote usa il Berkeley Packet Filter per escludere i propri pacchetti dall'individuazione: per un amministratore in cerca di traffico anomalo, quindi Symbiote resta così del tutto invisibile.

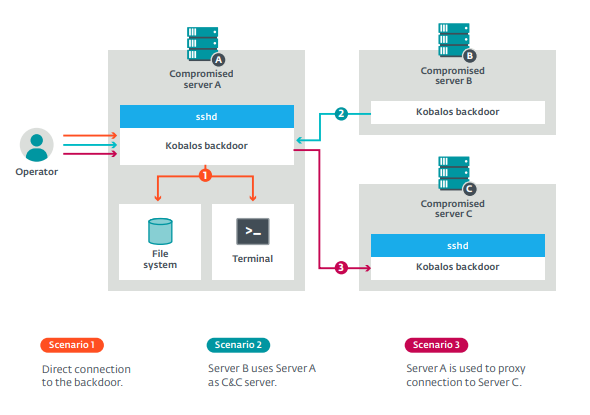

Una volta che si è ben posizionato e nascosto all'interno del sistema, Symbiote inizia la propria attività che non differisce da quella di un tradizionale rootkit, garantendo ai suoi creatori accesso remoto tramite backdoor al computer compromesso e sottraendo credenziali.

Symbiote è un malware nuovo, oltre che molto scaltro nel non farsi notare, e pertanto gli antivirus - che non sono di uso molto frequente in Linux - non sono tutti attrezzati per individuarlo.

Anche gli utenti di Linux faranno quindi bene, come i loro colleghi utenti di Windows, a stare attenti a ciò che installano (in particolare se non proviene dai repository ufficiali della distribuzione).

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 12)

16-6-2022 15:16

16-6-2022 15:03

16-6-2022 14:59

13-6-2022 11:22

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli