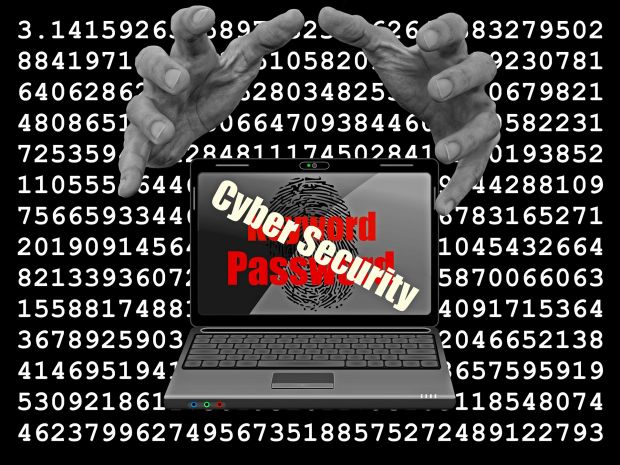

KMSAuto fasullo ruba criptovalute, l'autore si è intascato 1 milione di dollari

Il programma attivava illegalmente Office, ma sottraeva Bitcoin.

[ZEUS News - www.zeusnews.it - 31-12-2025]

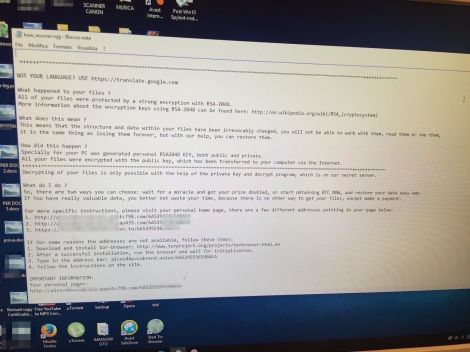

Una versione modificata di KMSAuto, uno dei tool più diffusi per l'attivazione non autorizzata di Windows e Office, è stata al centro di una vasta campagna malware che ha colpito milioni di utenti in tutto il mondo. Durate oltre cinque anni, le indagini hanno portato all'arresto di un cittadino lituano di 29 anni: è accusato di aver trasformato il software pirata in un clipper, ossia un programma capace di intercettare il contenuto degli Appunti di Windows. Con esso ha intercettato e sostituito gli indirizzi dei wallet di criptovalute durante le transazioni.

La versione malevola di KMSAuto è stata scaricata circa 2,8 milioni di volte, sfruttando la popolarità del tool originale tra gli utenti che cercano metodi non ufficiali per attivare i prodotti Microsoft. Il malware monitorava il contenuto degli appunti di Windows e sostituiva automaticamente gli indirizzi dei portafogli per criptovalute con quelli controllati dall'autore del software, reindirizzando i fondi senza che la vittima se ne accorgesse. Le autorità sudcoreane hanno coordinato l'operazione insieme all'Interpol: hanno stimato che il malware abbia permesso di sottrarre almeno 1,18 milioni di dollari in criptovalute, con oltre 3.100 wallet compromessi e 840 transazioni dirottate verso indirizzi controllati dall'autore della campagna. Le vittime identificate includono utenti in numerosi Paesi sparsi in tutto il mondo.

Il malware era progettato per sembrare identico alla versione legittima del tool, rendendo difficile per gli utenti distinguere l'originale dalla variante infetta. Il clipper operava in background senza rallentare il sistema o mostrare comportamenti sospetti, aumentando così la probabilità che l'infezione rimanesse attiva per lunghi periodi. La campagna sfruttava un comportamento comune tra gli utenti: copiare e incollare gli indirizzi dei portafogli durante le transazioni. Il malware intercettava questo passaggio critico e sostituiva l'indirizzo con quello dell'attaccante.

Le analisi tecniche indicano che il malware non si limitava a rubare criptovalute. Alcune varianti includevano funzionalità aggiuntive, come la raccolta di dati di sistema e la capacità di scaricare ulteriori payload da server remoti. Tuttavia la componente principale rimaneva il clipper, responsabile della maggior parte dei danni economici documentati.

Le autorità sudcoreane hanno dichiarato che la campagna ha avuto un impatto globale, con infezioni registrate in Europa, Asia e America. La popolarità di KMSAuto come strumento di attivazione pirata ha facilitato la diffusione del malware, che si è propagato rapidamente attraverso siti di download non ufficiali e canali di condivisione peer‑to‑peer. Il caso ha attirato l'attenzione degli esperti di sicurezza, che hanno sottolineato come i tool pirata rappresentino uno dei vettori più comuni per la diffusione di malware. La natura stessa di questi software, spesso scaricati da fonti non verificate, li rende un bersaglio ideale per campagne malevole su larga scala.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

14-1-2026 17:50

3-1-2026 15:40

2-1-2026 08:33

1-1-2026 18:40

1-1-2026 12:55

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

utente non verificato - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente

Gladiator