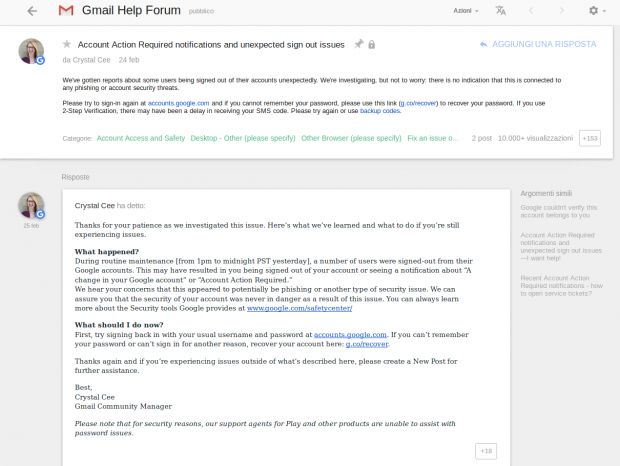

La crittografia, l'FBI, la privacy e altre cose (7)

Terroristi e steganografia.

[ZEUS News - www.zeusnews.it - 07-10-2001]

Leggi la sesta parte - Regolamentare la crittografia

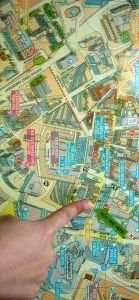

Indovinate un po'? Forse Al-Qaeda usa la steganografia. Secondo "funzionari ed esperti statunitensi ed esteri", i gruppi terroristici "nascondono mappe e fotografie di obiettivi terroristici e pubblicano istruzioni per le attività di terrorismo nelle aree di chat sportive, nelle biblioteche online di pornografia, e in altri siti Web".

Ho già scritto testi sul tema della steganografia in passato e non voglio perdere troppo tempo a ripercorrere strade già viste. Per farla breve, la steganografia è la scienza di come si nasconde un messaggio all'interno di un altro messaggio. In genere, un messaggio (in chiaro o, più astutamente, in forma cifrata) viene codificato sotto forma di minuscole modifiche ai colori dei pixel di una foto digitale, o come rumore impercettibile in un file audio. Per chiunque altro il file è semplicemente un'immagine, ma mittente e destinatario sanno che contiene un messaggio nascosto.

Se leggete le testimonianze dell'FBI contro Robert Hanssen saprete come Hanssen comunicava con i suoi coordinatori russi. Non si incontravano mai, ma lasciavano messaggi, soldi e documenti l'uno per gli altri dentro sacchetti di plastica sotto un ponte. Il coordinatore di Hanssen lasciava un segnale in un luogo pubblico (un segno tracciato con il gesso su un palo segnaletico) per indicare che c'era un pacco da ritirare. Successivamente Hanssen andava a ritirarlo.

Questo è quel che si intende per "dead drop", e offre molti vantaggi rispetto ad un incontro di persona. Primo: le due persone non vengono mai viste insieme. Secondo: le due persone non devono darsi appuntamento. Terzo, e più importante: non è necessario che una delle persone sappia chi è l'altra (un grande vantaggio se una di loro viene arrestata). I dead drop sono utilizzabili per facilitare le comunicazioni completamente anonime e asincrone.

Usare la steganografia per nascondere un messaggio in un'immagine pornografica e pubblicarlo su un newsgroup di Usenet è l'equivalente ciberspaziale di un "dead drop". Per tutti gli altri è solo un'immagine, ma per il destinatario è un messaggio che attende di essere rivelato. Affinché il sistema funzioni in concreto, i terroristi dovrebbero predefinire un codice. Come Hanssen sapeva di avere un pacco da ritirare quando vedeva il segno di gesso, così un terrorista virtuale deve sapere dove cercare il messaggio (non si può pretendere che lo cerchi in ogni immagine). Ci sono molti modi per comunicare un segnale: la data e l'ora del messaggio, una parola insolita nella riga dell'argomento, e via dicendo. Basta che usiate un po' la vostra fantasia: le possibilità sono infinite.

Risultato: il mittente può inviare un messaggio senza mai comunicare direttamente con il destinatario. Fra loro non ci sono e-mail, login remoti, messaggi istantanei: esiste solo un'immagine pubblicata in un luogo pubblico che viene poi scaricata da chiunque abbia abbastanza interesse per il suo argomento (cioè sia terzi estranei allo scambio di messaggi, sia il destinatario del messaggio segreto).

E allora cosa può fare un'agenzia di controspionaggio? Esistono metodi standard per rivelare messaggi steganografici; in genere si cercano modifiche nell'andamento del traffico di dati. Se bin Laden usa immagini porno per nascondere i propri messaggi segreti, è improbabile che le immagini vengano scattate in Afghanistan. Probabilmente vengono scaricate dal Web. Se l'NSA è in grado di tenere un database di immagini porno (un concetto notevole, non vi pare?), può rilevare quelle che contengono minuscole modifiche ai bit di ordine inferiore. Se bin Laden usa la stessa immagine per trasmettere più di un messaggio, l'NSA potrebbe notarlo. Se non è così, probabilmente non c'è nulla che l'NSA possa fare. I dead drop, sia reali sia virtuali, non possono essere evitati.

Perché le aziende non possono usare questo metodo? Il motivo fondamentale è che le aziende che operano legalmente non hanno bisogno di dead drop. Ricordo di aver sentito di una società che aveva nascosto un messaggio steganografico destinato al proprio personale delle vendite in una foto sulla pagina Web aziendale. Ma non sarebbe stato più semplice mandare un e-mail cifrato? No, perché qualcuno avrebbe potuto notare l'e-mail e sapere che tutto il personale addetto alle vendite aveva ricevuto un messaggio cifrato. Soluzione: mandare un messaggio ogni giorno: uno vero quando serve comunicare qualcosa e uno fittizio quando non occorre. Si tratta di un problema di analisi del traffico, e ci sono altre tecniche per risolverlo.

Semplicemente, la steganografia non è valida in questo campo. La steganografia è un buon metodo di comunicazione per cellule terroristiche, che consente di comunicare senza che un gruppo conosca l'identità degli altri. Esistono altri modi per creare un dead drop nel ciberspazio: ad esempio, una spia può procurarsi una casella di e-mail anonima gratuita. Probabilmente bin Laden usa anche questo metodo.

Link di approfondimento:

Articoli di cronaca:

Wired

Usatoday

Sfgate

Cnn

Washington Post

Il mio vecchio trattato di steganografia

Uno studio che sostiene che non si effettua steganografia su eBay.

Come rilevare la steganografia su Internet

Una versione di questo trattato è stata pubblicata su ZDnet

Altro link

Leggi l'ottava parte - Notizie

di Bruce Schneier

Traduzione di Paolo Attivissimo

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (1)

28-3-2007 18:17

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox