AMD prepara i processori a 20 core

Gli Opteron Bulldozer saranno costruiti a 32 nanometri e miglioreranno drasticamente le prestazioni.

[ZEUS News - www.zeusnews.it - 10-11-2010]

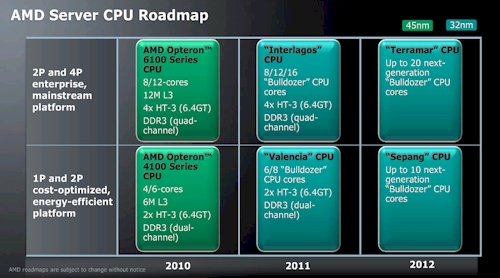

AMD ha presentato la roadmap che ha intenzione di seguire nei prossimi anni nella creazione dei processori Opteron per i server, costruiti secondo la tecnologia nota come Bulldozer.

Se per quest'anno AMD continuerà a fornire chip a 45 nanometri (gli Opteron delle serie 6100 e 4100), l'anno prossimo assisteremo al passaggio alla tecnologia a 32 nanometri.

In ogni caso continuerà la divisione dei processori server su due fasce: l'una dedicata alle aziende fanno dell'attenzione ai consumi e ai costi una priorità, l'altra dedicata a chi ha bisogno di prestazioni elevate.

Questi processori promettono di fornire il 50% di prestazioni in più con il 33% dei core in più: ciò significa che le prestazioni per singolo core sono in aumento.

Clicca per ingrandire

Nel 2012 AMD aumenterà ulteriormente il numero di core: con gli Opteron Bulldozer Terramar si arriverà a 20 core, mentre le Sepang, dedicate alla fascia di mercato più bassa, arriveranno ad almeno 10 core.

Occorre precisare che l'architettura Bulldozer intende il concetto di "core" in maniera leggermente diversa da quello cui Intel ci ha abituati: le CPU costruite in questo modo si basano infatti su un sistema modulare che permette di condividere alcune parti tra più "core", rendendo difficile un diretto confronto con la controparte di Intel.

Ciò che conterà per le aziende sarà tuttavia il mantenimento delle promesse, sia in merito alle prestazioni che in merito alla riduzione dei consumi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

11-11-2010 19:18

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità