Il malware che attacca le reti elettriche

Colpite anche le infrastrutture italiane.

[ZEUS News - www.zeusnews.it - 01-07-2014]

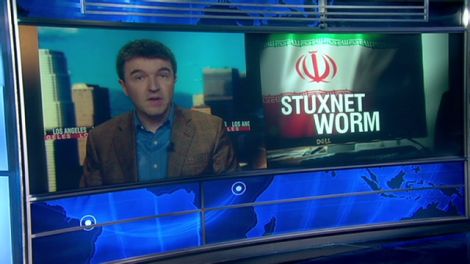

I figli e i nipoti di Stuxnet hanno iniziato a darsi da fare ma, a differenza del loro progenitore, hanno obiettivi più ampi.

Se Stuxnet era stato studiato per sabotare le centrifughe nucleari iraniane, i suoi epigoni puntano alle infrastrutture di molti Paesi, tra cui anche l'Italia.

È questo il caso per esempio di Dragonfly, un gruppo di hacker che adopera tattiche di phishing e trojan per compromettere in particolar modo la rete elettrica ed è attivo per lo meno dal 2011.

La scoperta dell'esistenza di Dragonfly si deve a Symantec, che ne ha anche descritto le modalità di attacco e i pericoli: al momento gli hacker si sono limitati allo spionaggio, ma l'accesso ai sistemi avrebbe permesso loro, se soltanto lo avessero voluto, di compromettere e sabotare la rete elettrica.

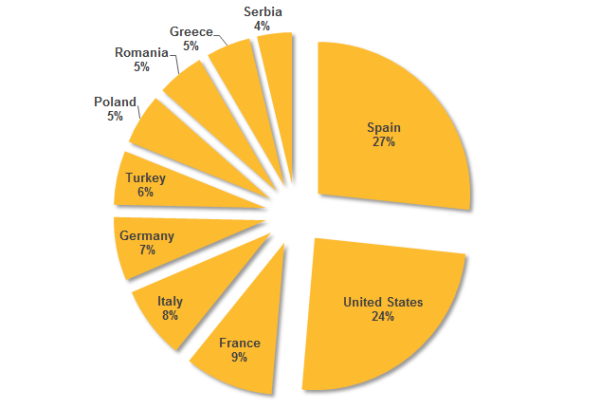

I bersagli principali di Dragonfly sono la Spagna e gli Stati Uniti, ma tra essi vi sono anche Francia, Italia, Germania, Turchia, Polonia, Romania, Grecia e Serbia.

|

Secondo Symantec i cybercriminali hanno la propria base nell'Europa dell'est; l'ipotesi sembra confermata dal fatto che le attività sono maggiormente intense nelle ore che vanno dalle 9 del mattino alle 6 del pomeriggio secondo il fuso orario UTC+4.

Gli attacchi sono avvenuti tramite diversi sistemi: l'invio di allegati infetti, la compromissione di software legittimi e la violazione di siti web allo scopo di infettare con del malware i sistemi dei visitatori.

I 10 Paesi più colpiti da Dragonfly secondo Symantec

Inoltre, per giungere alle grandi aziende che gestiscono la rete elettrica, gli hacker hanno preso di mira i piccoli produttori che costruiscono i componenti degli impianti: infettando il software di controllo di questi prodotti sono riusciti ad accedere alle reti informatiche dei bersagli più "succulenti".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

1-7-2014 18:37

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox