BitTorrent Bleep, telefonia cifrata sul peer to peer

Messaggi e telefonate non sono intercettabili, perché l'intera rete è decentralizzata.

[ZEUS News - www.zeusnews.it - 04-08-2014]

Sembra non fermarsi mai la creatività degli sviluppatori di BitTorrent: dopo il client omonimo e tecnologie per il cloud personale come Sync, adesso arriva l'applicazione per chattare e telefonare.

Il software in questione si chiama Bleep e al momento è allo stato di pre-alpha, cui è possibile accedere soltanto su invito.

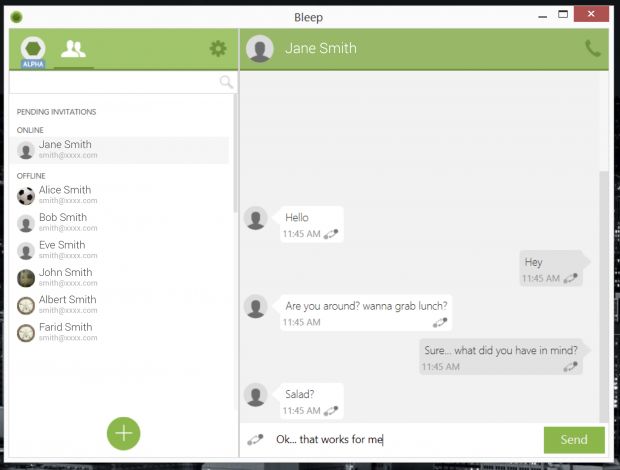

Al di là delle funzioni di messaggistica testuale e vocale, che non sono certo una novità, il lato interessante di Bleep è l'adozione di avanzati standard di crittografia, implementati secondo la logica BitTorrent: vale a dire che non ci sono server che svolgono il lavoro ma sono i vari client a occuparsene.

Utilizzare una tecnologia decentralizzata per la crittografia significa che un'ipotetica autorità governativa (o un malintenzionato) non può mettere le mani sui messaggi, sui metadati o sui log delle operazioni né avere accesso al server che le gestisce, per il semplice fatto che questo non esiste.

«La nostra grande idea era applicare la tecnologia distribuita alle conversazioni. Ciò vuol dire che non i server non sono necessari. In questo modo la gente che usa Bleep può avere una connessione diretta e decentralizzata con qualcuno di cui si fidano. Bleep offre la possibilità di comunicare senza il rischio che i metadati diventino pubblici» scrivono gli sviluppatori.

|

Per utilizzare Bleep, una volta ottenuto l'accesso alla pre-alpha, è necessario avere Windows 7 o Windows 8.

Si può creare un account fornendo l'indirizzo email o il numero di cellulare, ma esiste anche una speciale modalità anonima che permette di non inserire alcun dettaglio personale.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

5-8-2014 11:15

4-8-2014 23:36

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux