Silent Circle di Zimmermann si sposta in Svizzera

L'azienda di crittografia teme per la privacy.

[ZEUS News - www.zeusnews.it - 27-05-2015]

Phil Zimmerman è una celebrità nel mondo della crittografia: inventore di PGP, da qualche tempo è l'anima di Silent Circle, l'azienda che produce Blackphone, lo smarpthone "a prova di NSA".

Zimmerman ha sempre avuto un'attenzione particolare per la privacy e si è sempre detto preoccupato per le crescenti minacce che le vengono rivolte; ora, però, non ne può più.

«Ogni società distopica ha una sorveglianza eccessiva» - ha dichiarato - «ma adesso vediamo che persino le democrazie occidentali come gli Stati Uniti e l'Inghilterra vanno in quella direzione. Dobbiamo tornare in dietro. Non si dovrebbero registrare in un database informazioni sulle persone che non sono sospettate di aver compiuto crimini».

Così, Zimmerman ha deciso che è tempo per Silent Circle di lasciare gli USA e trasferirsi: presto la sede verrà spostata in Svizzera, a Ginevra.

«Dovremmo incontrare una pressione legale inferiore a quella degli USA» ha fatto sapere Zimmerman.

|

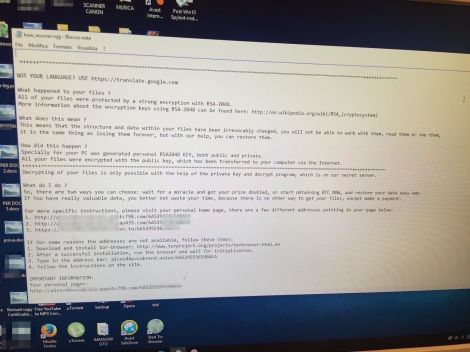

A convincerlo defintivamente della bontà di un trasferimento è stato il caso Lavabit, il servizio di email utilizzato anche da Edward Snowden, che nel 2013 venne obbligato a scegliere tra la chiusura e l'installazione di un'attrezzatura per la sorveglianza; scelse la chiusura.

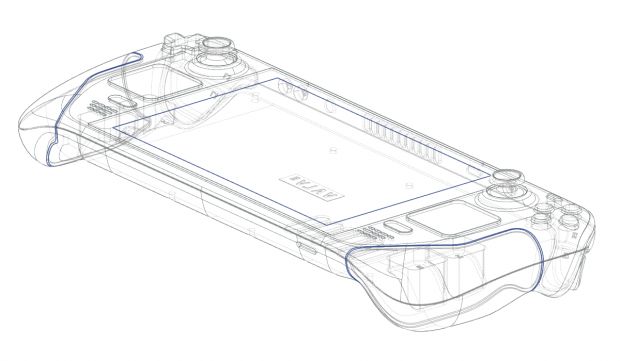

Con il Blackphone 2 in dirittura d'arrivo e un tablet in lavorazione, Zimmerman non vuole trovarsi di fronte alla medesima scelta; così si trasferirà.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

28-5-2015 07:53

28-5-2015 00:23

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp