Per violare Yahoo è bastato un clic

Il più grande furto di dati della storia è tutta colpa di un dipendente vittima del phishing.

[ZEUS News - www.zeusnews.it - 20-03-2017]

Quello avvenuto ai danni di Yahoo, e che all'azienda è costato il deprezzamento durante l'acquisizione da parte di Verizon, è stato uno dei furti di dati più gravi mai accaduti.

Per realizzarlo, però, non sono servite tecniche avanzate o sofisticati sistemi di spionaggio: ai criminali è bastato che la persona giusta facesse clic su un certo link arrivatole via email.

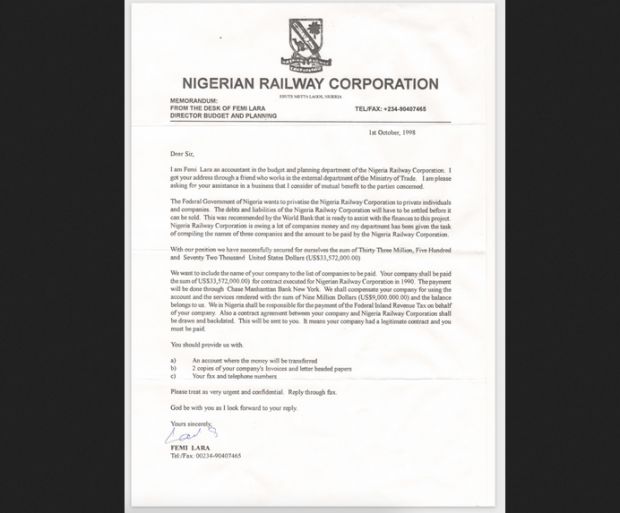

Secondo quanto rivelato dall'FBI, nel 2014 due hacker (Alexsey Belan and Karim Baratov) assunti da due spie russe dell'FSB (Dmitry Dokuchaev and Igor Sushchin) hanno iniziato a inviare email di spear phishing, ad alcuni impiegati di medio livello di Yahoo.

Lo spear phishing è del tutto analogo al phishing, ma ha una particolarità: mentre i messaggi di phishing sono inviati a destinatari sconosciuti, generalmente nel corso di massicce campagna, lo spear phishing prende di mira bersagli precisi.

I messaggi vengono confezionati con cura, magari avendo raccolto in precedenza informazioni sulle vittime, cosicché l'inganno sia credibile.

È quindi bastato che uno dei destinatari cascasse nel tranello e cliccasse sul link fornito nel messaggio o aprisse l'allegato per dare accesso agli hacker alla rete interna di Yahoo.

Una volta dentro, i due criminali sono riusciti a raggiungere il database che contiene le informazioni personali su tutti gli utenti di Yahoo e a ottenere l'accesso allo strumento usato per modificare il database.

|

Usando semplicemente un client FTP, Alexsey Belan ha quindi scaricato il database: dentro, per ciascun utente c'erano il nome, il numero di telefono, la domanda di sicurezza con relativa risposta, l'indirizzo email per il recupero della password e un identificativo crittografico univoco (nonce).

In questo modo Belan e Baratov sono riusciti ad accedere agli account email di alcuni precisi utenti Yahoo, quelli indicati dalle spie che li avevano assoldati: si tratta di circa 6.500 account che sono stati usati illecitamente tra il 2015 e il 2016 e i cui proprietari erano personalità russe e americane, sia del settore governativo che di quello privato.

Intanto, però, anche i dati degli utenti cui le spie non erano interessati sono stati sottratti: eppure soltanto nel 2016, quando le credenziali rubate sono finite in vendita nel dark web, Yahoo s'è sentita in dovere di rivelare l'accaduto.

Karim Baratov è stato arrestato nel marzo di quest'anno a Toronto, mentre Alexsey Belan e le due spie sono tornati in Russia. Il governo americano ha chiesto a quello russo che siano consegnati per essere incriminati, ma la mancanza di un trattato di estradizione tra i due Paesi complicherà le cose.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

28-3-2017 19:11

21-3-2017 00:07

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator