Il sito che vi ruba risorse per i Bitcoin, anche a browser chiuso

Si nasconde dietro all'orologio e continua a fare mining di criptovalute.

[ZEUS News - www.zeusnews.it - 30-11-2017]

Sfruttare le risorse dei Pc di quanti visitano un sito web per effettuare il mining di criptovalute (Monero, per lo più) è una pratica che, negli ultimi tempi, va diffondendosi parecchio.

In sé non è illegale, né pericolosa: tuttavia, dato che lo script deputato al mining viene generalmente eseguito senza informare i succitati visitatori, è quantomeno immorale.

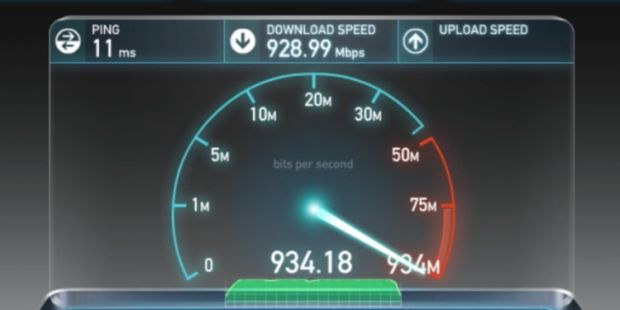

L'indizio che si è incappati in un sito che ospita un miner nascosto sta nell'improvviso aumento del lavoro svolto dalla Cpu: il processore viene impegnato nella generazione di criptovaluta e non è quindi disponibile per i normali processi del sistema, che risulta di conseguenza rallentato.

Di solito la soluzione è semplice: basta chiudere il sito che s'è comportato in maniera tanto scorretta e non visitarlo mai più.

I ricercatori di Malwarebytes hanno però scoperto che chiudere la pagina del sito colpevole ora non è più sufficiente: i gestori dei siti che sfruttano questa tecnica si sono fatti furbi, e hanno implementato un sistema che permette loro di continuare il mining anche se il browser viene chiuso dall'utente.

Il segreto sta nell'uso dei cosiddetti pop-under: a differenza di un pop-up, che si apre sopra a tutte le altre finestre per catturare l'attenzione dell'utente, un pop-under si apre al di sotto, e non si fa notare.

I pop-under che contengono gli script per il mining vengono aperti in una finestra separata del browser, in un punto preciso dello schermo, così da risultare praticamente invisibili: dietro la barra delle applicazioni di Windows, sotto l'orologio.

Da lì, senza farsi vedere, lo script continua il proprio lavoro, anche se la finestra principale del browser viene chiusa dall'utente.

Inoltre, per aumentare le possibilità di non essere individuati, gli script ora sono impostati per non consumare interamente le risorse della Cpu, minimizzando l'impatto sulla reattività del sistema.

|

Fortunatamente, anche questa tecnica ha un punto debole evidente: la barra dei programmi.

Un utente che chiuda completamente il browser generalmente si aspetta di vedere scomparire l'icona del programma stesso dalla barra: la presenza del pop-under dietro all'orologio, invece, fa sì che l'icona resti visibile, e ciò dovrebbe insospettire qualsiasi utente accorto.

La mimetizzazione funziona invece meglio se l'utente non esce completamente dal browser ma si limita a chiudere soltanto la scheda del sito colpevole di effettuare il mining, conitnuando a navigare nel web: in questo caso, il pop-under può passare inosservato per un certo tempo.

La tecnica funziona sicuramente con l'ultima versione di Chrome in ambiente Windows 7 o Windows 10, e secondo i ricercatori di Malwarebytes al momento non ci sono prove che venga utilizzata anche con utenti di altre combinazioni browser/sistema operativo, anche se naturalmente non è detto che la situazione non cambi nel prossimo futuro.

Qui sotto, la Gif animata realizzata da Malwarebytes per illustrare il funzionamento del pop-under.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 8)

11-12-2017 17:20

10-12-2017 17:15

10-12-2017 15:19

3-12-2017 11:27

1-12-2017 21:26

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori

Maary79