Seria falla in WPA 3 permette di intercettare il traffico: vana la crittografia

La nuova versione del protocollo non è poi così sicura.

[ZEUS News - www.zeusnews.it - 14-04-2019]

Negli ultimi mesi del 2017 una falla preoccupante nel protocollo WPA 2 - usato negli apparati di comunicazione Wi-Fi - minò la sicurezza del protocollo stesso, e la Wi-Fi Alliance in pochi mesi preparò il più sicuro WPA 3.

Che fosse più sicuro pareva evidente allora, ma oggi uno studio sostiene che nella più recente versione del protocollo WPA c'è un serio problema di progettazione che ne vanifica in gran parte la sicurezza.

Mathy Vanhoef e Eyal Ronen, i ricercatori che hanno scoperto questa debolezza hanno battezzato lo studio Dragonblood poiché il problema risiede nella fase di handshake che, in WPA 3, viene eseguita usando il metodo noto come SAE (Simultaneous Authentication of Equals), chiamato anche Dragonfly.

Questo sistema è sfortunatamente prono ad attacchi del tipo password partitioning, molto simili agli attacchi basati su dizionario: un malintenzionato può quindi violare le password e intercettare il traffico.

«Un malintenzionato può impersonare qualsiasi utente, e di conseguenza accedere alla rete Wi-Fi, senza bisogno di conoscere la password dell'utente» spiegano Vanhoef e Ronen.

Inoltre, i calcoli mostrano che per violare una password lunga otto caratteri è sufficiente spendere 125 dollari per affidarsi alle risorse messe a disposizione dai vari servizi di cloud computing: molto per chi vuole solo fare uno scherzo a un amico; molto poco per chi voglia impossessarsi di informazioni importanti.

I due ricercatori raccomandano che il protocollo WPA 3 attuale venga dichiarato non conforme agli standard di sicurezza e sia sottoposto a un'attenta revisione, pur riconoscendolo come un passo in avanti rispetto alla versione 2.

|

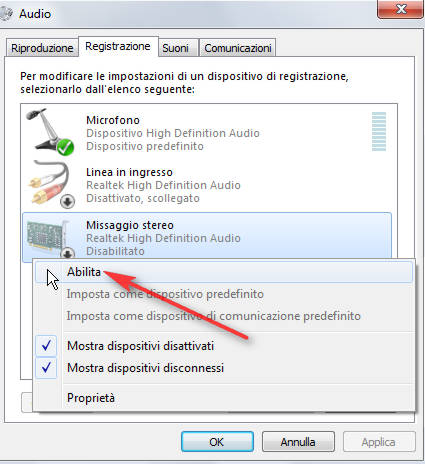

La Wi-Fi Alliance è già stata informata e s'è già messa al lavoro insieme ai due scopritori della falla per risolvere il problema.

In attesa della revisione completa del protocollo, alcune patch che impediscono lo svolgersi dell'attacco sono già state rilasciate: non resta che aggiornare i dispositivi Wi-Fi per i quali i produttori offrono supporto.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (3)

24-4-2019 21:04

15-4-2019 09:51

13-4-2019 00:08

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

etabeta