Archeoinformatica: Creeper, il primo “worm” informatico, anno 1971

[ZEUS News - www.zeusnews.it - 15-12-2020]

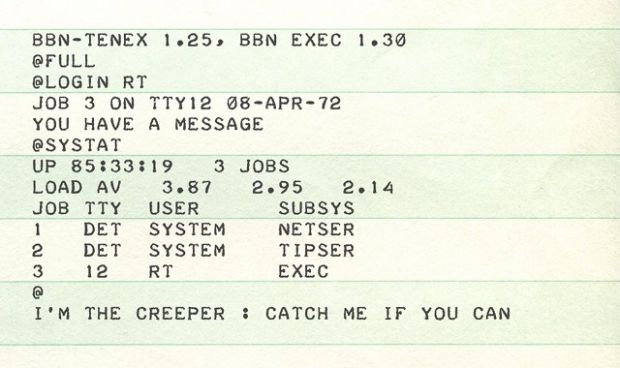

Si chiamava Creeper (niente a che vedere con Minecraft) ed è considerato il primo "virus" (più propriamente worm) della storia dell'informatica: il primo programma capace di creare una copia di se stesso e trasmettersi autonomamente da un computer all'altro attraverso le reti informatiche. Correva l'anno 1971: manca poco al suo cinquantenario.

Sono insomma ormai quasi cinquant'anni che si svolge la rituale gara fra guardie e ladri: da una parte virus e worm sempre più sofisticati, dall'altra antivirus che cercano di stare al passo.

Creeper funzionava sui grandi computer dell'epoca, specificamente su Digital PDP-10, grandi come stanze, collegati fra loro dall'ARPANET, l'antenata di Internet. La sua particolarità era il fatto di stampare il messaggio "I'M THE CREEPER : CATCH ME IF YOU CAN", ossia "io sono il maniaco: prova a prendermi"

Ma in realtà aveva un'altra caratteristica insolita. Creeper non fu scritto da un criminale: fu inventato da uno dei padri di Internet, Bob Thomas, per dimostrare che era possibile passare un programma da un computer all'altro. Allora era una novità straordinaria: oggi lo facciamo senza neanche pensarci.

Ironia del destino, un collega di Bob Thomas, Ray Tomlinson, scrisse un programma analogo che saltava da un computer all'altro in cerca di copie di Creeper: se ne trovava, le cancellava. Era, in altre parole, il primo "antivirus".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (2)

16-12-2020 12:51

|

|

||

|

- Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux