Google rivela uno spyware governativo che fa vittime anche in Italia

[ZEUS News - www.zeusnews.it - 01-07-2022]

È un po' di tempo che si parla poco di spyware, ossia dei software che permettono di tracciare o spiare una persona a sua insaputa. Google ha pubblicato un rapporto del proprio gruppo di analisi delle minacce (Threat Analysis Group) che fa il punto della situazione sulle aziende che fabbricano spyware e lo vendono a operatori sostenuti da vari governi. I ricercatori segnalano che sette delle nove vulnerabilità più gravi, le cosiddette zero day, scoperte da loro nel 2021 sono state sviluppate da fornitori commerciali e vendute a questi operatori governativi.

Una volta tanto si fanno i nomi e i cognomi e viene presentato un caso specifico e molto vicino a noi: quello di RCS Labs, un rivenditore italiano al quale gli esperti di Google attribuiscono queste capacità di sorveglianza sofisticata, indicando di aver anche identificato "vittime situate in Italia e in Kazakistan".

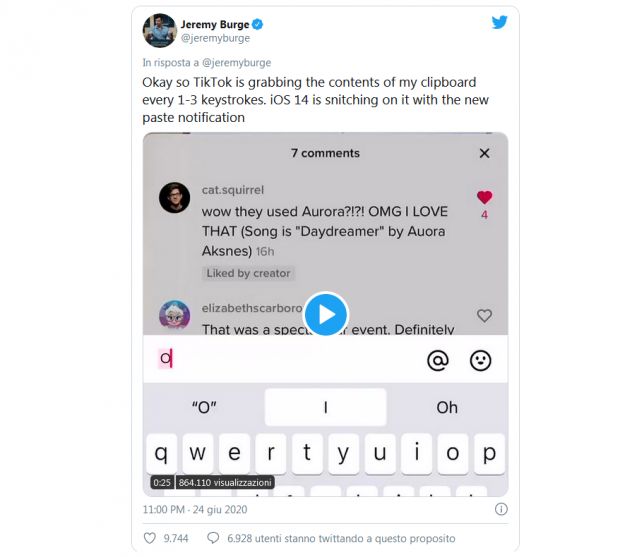

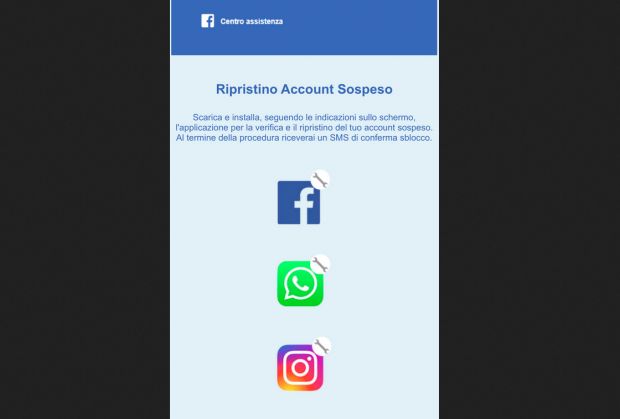

Secondo il rapporto, gli attacchi di questo spyware iniziavano con un link univoco che veniva inviato alla vittima. Se la vittima vi cliccava sopra, veniva portata a una specifica pagina web, www.fb-techsupport[.]com, che sembrava essere il Centro assistenza di Facebook e cercava di convincere la vittima a scaricare e installare su Android o iOS un programma che si spacciava per un software di ripristino dell'account sospeso su Whatsapp.

La pagina era scritta in ottimo italiano, e diceva di scaricare e installare, "seguendo le indicazioni sullo schermo, l'applicazione per la verifica e il ripristino del tuo account sospeso. Al termine della procedura riceverai un SMS di conferma sblocco."

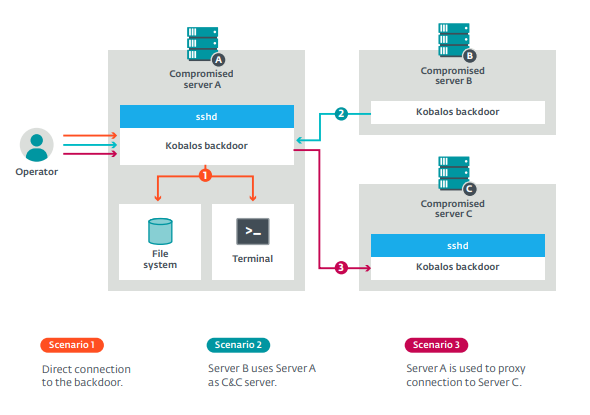

Fin qui niente di speciale, tutto sommato: si tratta di una tecnica classica, anche se eseguita molto bene. Ma i ricercatori di Google aggiungono un dettaglio parecchio inquietante: in alcuni casi l'aggressore ha lavorato insieme al fornitore di accesso Internet della vittima per disabilitare la sua connettività cellulare. Una volta disabilitata, l'aggressore mandava via SMS il link di invito a scaricare l'app che avrebbe, a suo dire, riattivato la connettività cellulare. Siamo insomma ben lontani dal crimine organizzato: qui c'è di mezzo, almeno in alcuni casi, la collaborazione degli operatori telefonici o dei fornitori di accesso a Internet.

Per eludere le protezioni degli iPhone, che normalmente possono installare soltanto app approvate e presenti nello store ufficiale di Apple, gli aggressori usavano il metodo di installazione che si adopera per le app proprietarie, quello descritto nelle apposite pagine pubbliche di Apple. Non solo: gli aggressori davano all'app un certificato di firma digitale appartenente a una società approvata da Apple, la 3-1 Mobile Srl, per cui l'app ostile veniva installata sull'iPhone senza alcuna resistenza da parte delle protezioni Apple, e poi procedeva a estrarre file dal dispositivo, per esempio il database di WhatsApp.

Per le vittime Android c'era una procedura più semplice: l'app ostile fingeva di essere della Samsung e veniva installata chiedendo all'utente di abilitare l'installazione da sorgenti sconosciute, cosa che fanno molti utenti Android.

Il sito degli aggressori non esiste più e gli aggiornamenti di iOS e di Android hanno bloccato questo spyware, ma il problema di fondo rimane: come dicono i ricercatori di Google, questi rivenditori di malware "rendono possibile la proliferazione di strumenti di hacking pericolosi e forniscono armi a governi che non sarebbero in grado di sviluppare queste capacità internamente." I ricercatori aggiungono che "Anche se l'uso delle tecnologie di sorveglianza può essere legale in base a leggi nazionali o internazionali, queste tecnologie vengono spesso usate dai governi per scopi che sono il contrario dei valori democratici: per prendere di mira dissidenti, giornalisti, attivisti dei diritti umani e politici di partiti d'opposizione."

Ed è per questo che Google, anche se in questo caso si tratta chiaramente di malware di tipo governativo, interviene e rende pubblici attacchi come questo.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

CCleaner, pioggia di critiche per la raccolta dei dati degli utenti

Commenti all'articolo (5)

6-7-2022 23:40

4-7-2022 11:11

3-7-2022 16:00

2-7-2022 08:10

2-7-2022 08:05

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità