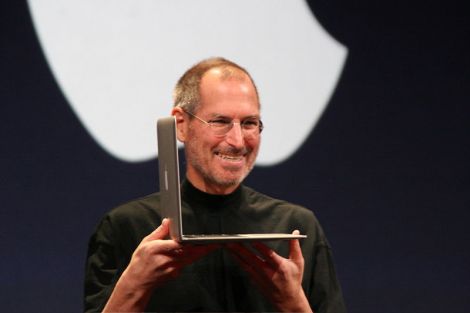

Semi (di Mela) negli iPod e negli iPhone?

Apple ha acquisito P.A. Semi, una piccola società che produce processori a basso consumo.

[ZEUS News - www.zeusnews.it - 26-04-2008]

Probabilmente non saranno in molti a conoscere la P.A. Semi, azienda produttrice di processori ad alta efficienza energetica recentemente acquistata da Apple. Il fondatore è Dan Dobberpuhl, e se nemmeno questo nome dice nulla, forse può essere utile ricordare che Dobberpuhl è l'ideatore dei processori Alpha e degli StrongArm di Digital Equipment.

La vera domanda riguarda il motivo che ha spinto Apple a questa mossa: le illazioni di chi pensa che a Cupertino si stiano preparando a dotare i vari iPhone, iPod e Macintosh di Cpu a basso consumo - rompendo l'attuale accordo con Intel - ovviamente si sprecano, ma i portavoce della società non rilasciano alcun commento.

L'ipotesi più probabile è che la società della Mela voglia attrezzare i propri dispositivi portatili (tra cui potrebbe esserci una famiglia di Tablet Pc) con processori basati su tecnologia Arm, in grado di fornire prestazioni di tutto rispetto a fronte di un basso consumo energetico.

"Questo non ha nulla a che fare con l'ingresso di Apple nel settore dei semiconduttori. Serve solo a potenziare i loro team di progettazione dei sistemi per migliorare l'abilità di lavorare con i venditori di terze parti", ha detto Tim Bajarin, che è a capo della società di consulenza Creative Strategy.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualitÓ