Arrestato truffatore online responsabile di oltre 60 milioni di dollari di raggiri

[ZEUS News - www.zeusnews.it - 16-08-2016]

Di fronte alle notizie di tecniche d'attacco sempre più sofisticate è facile avere la sensazione di essere inermi e che le autorità non facciano nulla, ma in realtà questi malviventi non sempre la fanno franca. L'Interpol e la Commissione sui Crimini Economici e Finanziari della Nigeria segnalano l'arresto di "Mike", un quarantenne nigeriano a capo di una rete criminale internazionale che aveva messo a segno truffe per oltre 60 milioni di dollari ai danni di centinaia di vittime. Una di queste vittime era stata imbrogliata al punto da inviare 15,4 milioni di dollari ai truffatori.

Le tecniche di truffa usate dalla banda (circa 40 persone sparse fra Nigeria, Malesia e Sud Africa) erano ben collaudate: non solo la fattura leggermente alterata e la creazione di falsi ordini di pagamento provenienti dagli indirizzi di mail dai dirigenti aziendali, ma anche truffe sentimentali. I bersagli erano principalmente in Australia, Canada, India, Malesia, Romania, Sud Africa, Thailandia e Stati Uniti. Il denaro sottratto veniva convogliato su conti correnti di complici in Cina, Europa e Stati Uniti. L'articolo continua qui sotto.

|

Da parte mia aggiungo un'altra raccomandazione: attenzione alle offerte di lavoro che vi propongono di fare l'intermediario finanziario semplicemente stando al computer un certo numero di ore al giorno per ricevere e inoltrare bonifici di denaro. Il denaro che ricevereste sul conto rischia di essere il frutto di una truffa online, per cui voi risultereste come complici.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (1)

19-8-2016 15:24

|

|

||

|

- Al caffe' dell'Olimpo:

Comitato di Accoglienza dei Nuovi Iscritti

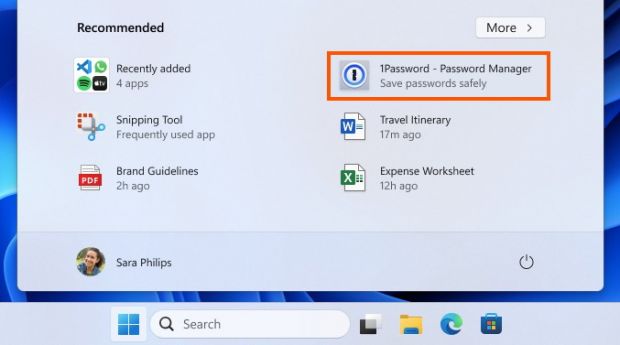

(C.A.N.I.) - Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Software per Internet:

Archivio posta - Software - generale:

creare poster 100 x 70 cm - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Multimedia:

video non fluido - Tablet e smartphone:

Tablet per immagini con tecnologia E-Ink - Programmazione:

Formattare correttamente un float

Gladiator