Aumento dell'uso di keylogger

I keylogger - parte quarta

[ZEUS News - www.zeusnews.it - 10-05-2007]

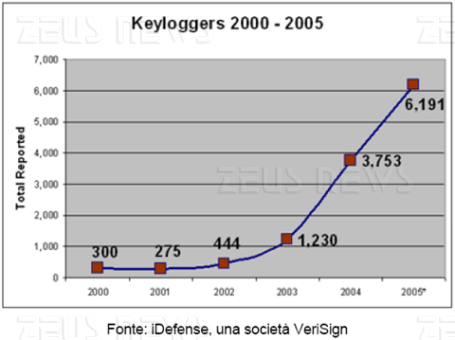

Il fatto che i criminali sempre più spesso scelgano di usare i keylogger è confermato anche dalle compagnie di sicurezza IT. Uno dei recenti rapporti di VeriSign sottolinea come in questi ultimi anni la compagnia si sia registrata una rapida crescita del numero di programmi maligni con funzionalità di keylogging.

Un rapporto pubblicato da Symantec mostra che quasi il 50% dei programmi maligni identificati dagli analisti della società durante l'anno scorso non minacciano direttamente i computer ma sono utilizzati dai criminali della rete per la raccolta di informazioni personali dell'utente. In base a quanto stabilito da una ricerca condotta da John Bambenek, un analista del SANS Institute, circa 10 milioni di computer solo negli USA sono attualmente infettati con programmi maligni che possiedono una funzione di keylogging. Utilizzando questi dati, insieme al numero totale degli utenti americani di sistemi di pagamento on-line, si stima che l'ammontare totale di possibili perdite possa raggiungere i 24.3 milioni di dollari americani.

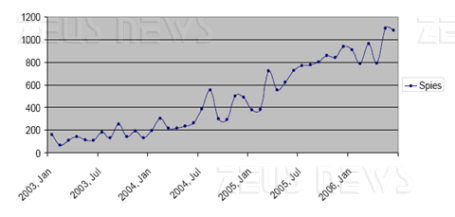

Molti dei nuovi programme maligni sono degli ibridi che implementano molte tecnologie diverse. Per questo motivo, ogni categoria di programma maligno può includere programmi con subfunzionalità di keylogger. Il grafico sotto mostra l'aumento nel numero dei programmi spia identificati da Kaspersky Lab ogni mese. Molti di questi programmi usano la tecnologia di keylogging.

1 - I keylogger

2 - Perché i keylogger rappresentano un pericolo

3 - Come vengono utilizzati dai criminali della rete

4 - Aumento dell'uso dei keylogger

5 - Come si costruiscono i keylogger

6 - Come si diffondono i keylogger

7 - Protezione contro i keylogger

8 - Conclusioni

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

Commenti all'articolo (2)

13-5-2007 08:09

11-5-2007 12:17

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

pc1751