Come si costruiscono i keylogger

I keylogger - parte quinta

[ZEUS News - www.zeusnews.it - 10-05-2007]

L'idea principale che sta dietro ai keylogger è quella di mettersi in mezzo a due link nella catena di due eventi, ogni volta che un tasto viene premuto e ogni volta che le informazioni circa quella battuta della tastiera viene mostrata nel monitor.

L'esperienza dimostra che, quanto più complesso è il tentativo di attacco, tanto meno viene utilizzato nei programmi trojan comuni, per essere invece utilizzato per rubare dati finanziari da una vittima specifica.

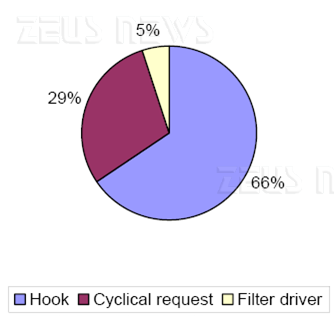

I keylogger possono essere divisi in due categorie: dispositivi di keylogging e software di keylogging. I keylogger che rientrano all'interno della prima categoria di solito sono piccoli dispositivi che possono essere collegati alla tastiera oppure posizionati all'interno di un cavo o dello stesso computer. La categoria dei software di keylogging è fatta da programmi speciali creati per tenere traccia e registrare le battute dei tasti. Questi i metodi più comuni usati per costruire software di keylogging:

- Una richiesta di informazioni cicliche sulla tastiera da parte della stessa tastiera (usando WinAPI Get(Async)KeyState o GetKeyboardState molto spesso scritta in Visual Basic, qualche volta in Borland Delphi);

- Usando un driver di filtro (richiede una conoscenza specifica ed è scritto in C).

Nella seconda metà di questo articolo, che sarà pubblicata a breve, verrà data una spiegazione dettagliata delle diverse maniere in cui vengono costruiti i keylogger. Prima però ecco alcune statistiche.

Il grafico a torta qui sotto mostra una brusca interruzione dei diversi tipi di keylogger:

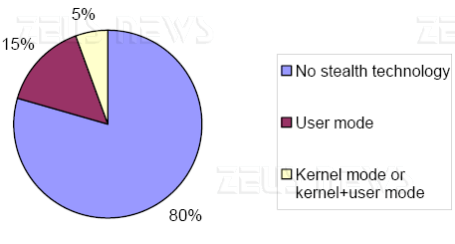

Di recente, sono diventati assai numerosi i keylogger che camuffano i loro file per evitare di essere scoperti manualmente o da un programma antivirus. Queste tecniche di cautela sono chiamate tecnologie rootkit. Ci sono due principali tecnologie rootkit usate dai keylogger:

- Camuffarsi in modalità user

- Camuffarsi in modalità guscio

Il grafico a torta qui sotto mostra una brusca interruzione delle tecniche utilizzate dai keylogger per mascherare la loro attività

1 - I keylogger

2 - Perché i keylogger rappresentano un pericolo

3 - Come vengono utilizzati dai criminali della rete

4 - Aumento dell'uso dei keylogger

5 - Come si costruiscono i keylogger

6 - Come si diffondono i keylogger

7 - Protezione contro i keylogger

8 - Conclusioni

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

Commenti all'articolo (2)

13-5-2007 08:09

11-5-2007 12:17

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

pc1751