L'attacco phishing contro gli utenti Gmail

Anche il vostro account è a rischio!

[ZEUS News - www.zeusnews.it - 21-01-2017]

Una nuova tecnica di phishing sta colpendo gli utenti di Gmail e di altri servizi di webmail e, stando alle segnalazioni, pare essere piuttosto efficace.

Tutto inizia con la ricezione di una email, che pare provenire da un mittente affidabile. Ciò può essere vero, poiché magari l'account del mittente è già stato violato, oppure l'indirizzo da cui proviene il messaggio è stato alterato.

In ogni caso, l'email contiene un allegato. Cliccandovi sopra, però, non appare l'anteprima dell'allegato stesso: invece si apre una nuova scheda che richiede di effettuare nuovamente l'accesso a Gmail (o al servizio di posta usato, anche se Gmail è quello più preso di mira).

Quando i dati vengono inseriti è già troppo tardi. Sono infatti già arrivati nelle mani di qualche malintenzionato che, nel giro di pochi secondi (la procedura è automatica o c'è un team pronto a intervenire), è già entrato nell'account e sta provvedendo a inviare messaggi ai contatti per far cadere anche loro nella trappola.

L'accesso completo alle email dà modo inoltre a chi gestisce questa campagna di phishing di ottenere accesso anche a tutta una serie di altri servizi usando i sistemi di ripristino della password.

È chiaro quindi che il momento chiave per evitare di cadere vittime dell'attacco è l'apparizione della falsa schermata di login.

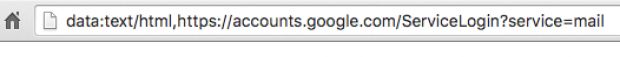

Per evitare che l'utente si accorga che qualcosa non va, l'attacco mostra nella barra degli indirizzi una lunga stringa in cui è presente anche la dicitura https://accounts.google.com: a un occhio distratto, può sembrare tutto regolare. E così molti ci cascano.

L'URL della falsa schermata di login

Se si guardasse più attentamente, però, si noterebbe che l'URL inizia con qualcosa che non ci dovrebbe essere: la dicitura completa è infatti data:text/html,https://accounts.google.com.

Quel data:text/html è l'indizio che rivela come non ci si trovi sulla pagina di login di Gmail, ma da qualche altra parte. Dove? Scorrendo fino in fondo l'URL appare il codice che rivela l'inganno: si sta visitando una pagina scritta per assomigliare soltanto alla schermata di login.

Ancora una volta, è l'attenzione che salva l'utente.

Per non cadere nella trappola bisogna assicurarsi che prima della dicitura https://accounts.google.com non ci sia niente, se non il simbolo del lucchetto, ormai presente in tutti i browser, il quale indica che si sta usando una connessione sicura.

Un altro modo (non alternativo, ma aggiuntivo) per migliorare la protezione è l'autenticazione in due passaggi: abilitandola, Google invia tramite SMS al cellulare un codice da inserire nella schermata di login.

Così si presenta l'URL della schermata vera

Google, dal canto proprio, è cosciente del fato che questa tecnica di phishing è sempre più diffusa e sta lavorando per migliorare il rilevamento di questo genere di attacchi. Inoltre, in Chrome 56 verrà aggiunta la dicitura Non sicuro per tutti quei siti che chiederanno l'immissione di una password (o di un numero di carta di credito) ma non useranno SSL.

Se infine temete che il vostro account sia già stato compromesso, se usate Gmail il primo controllo da fare è verificare il log delle attività, che mostra da dove sono stati effettuati gli ultimi login.

Procedere inoltre al cambio della password chiuderà fuori chiunque abbia avuto illecitamente accesso all'account.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

28-1-2017 15:39

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Olimpo.TV:

Serve acqua? - Privacy:

Google Chrome: Sito contattato da ip di Google - Tablet e smartphone:

Consigli per l'anonimato e per la privacy sotto

android??? - Multimedia:

AVS Video Editor - Telefonia mobile:

problema con WhatsApp - Aiuto per i forum / La Posta di Zeus / Regolamento:

Server zeusnews lento - Linux:

Antix'22 - Goooooooooogle:

rendere un sito attendibile - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra

Gladiator