Le cinque tecniche di attacco più sfruttate dagli hacker

Quale tra queste tecniche diffusamente utilizzate dagli hacker ti sembra la più pericolosa?

[ZEUS News - www.zeusnews.it - 13-12-2013]

Le tecniche adoperate dagli hacker sono varie e sempre nuove.

Alcune, però, sono utilizzate più frequentemente di altre, magari per la loro provata efficacia o per la facilità di esecuzione.

1. Violazione di password deboli

L'80% dei cyberattacchi si basa sulla scelta, da parte dei bersagli, di password deboli, non conformi alle indicazioni per scegliere una password robusta. Una scheda da 300 dollari consente a un hacker di indovinare 420 miliardi di password semplici (otto caratteri, solo lettere minuscole) in meno di un minuto.

2. Attacchi di malware

Un link accattivante, una chiave USB infetta, un'applicazione (anche per smartphone) che non è ciò che sembra: sono tutti sistemi che possono installare malware nei PC. Rispetto al 2012 gli attacchi di questo tipo sono aumentati dell'8%, causando a ogni bersaglio perdite medie per 92.000 dollari e la sottrazione di dati sensibili.

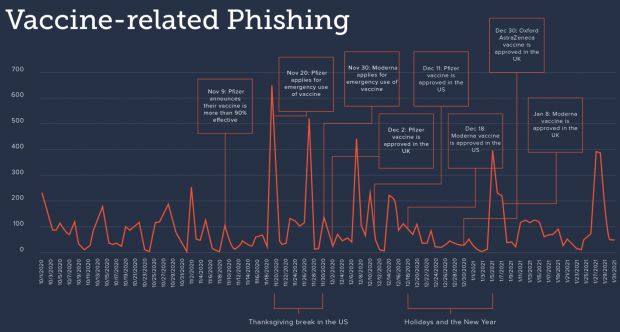

3. Email di phishing

Le email di phishing sembrano messaggi provenienti da fonti ufficiali o personali ma i link che contengono portano a siti infetti e sono costate 1 milione di dollari in perdite alle piccole aziende nel 2012, anno in cui gli attacchi di questo tipo sono cresciuti del 125%.

4. Social engineering

Il social engineering è causa del 29% delle violazioni di sicurezza, con perdite per ogni attacco che vanno dai 25.000 ai 100.000 dollari e la sottrazione di dati personali.

5. Ransomware

Con la parola ransomware si intendono quei programmi che "tengono in ostaggio" i dati dell'utente finché questi non paga una somma per sbloccarli; una forma alternativa è il blocco dei siti web o la pubblicazione di contenuti imbarazzanti fino al pagamento di un riscatto. Ogni anno vengono così estorti 5 milioni di dollari, e non è detto che poi i dati tornino davvero al legittimo proprietario.

|

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Quattro malware che attentano al portafoglio

Hacker, cracker o grissino

Commenti all'articolo (ultimi 5 di 7)

2-9-2014 03:41

21-12-2013 02:48

20-12-2013 20:01

15-12-2013 17:16

14-12-2013 19:27

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

gomez