L'NSA si lascia sfuggire armi informatiche segrete

Ora sono pubbliche.

[ZEUS News - www.zeusnews.it - 22-08-2016]

Non avrei mai pensato di poter dire di avere tra le mani una chiavetta USB contenente software segreto dell'NSA che consente di attaccare e scavalcare le difese di milioni di siti Internet, ma è successo. Ce l'ho qui, e come me ce l'hanno tanti altri informatici in tutto il mondo, perché il software è liberamente scaricabile, a patto di sapere dove trovarlo e come fare per spacchettarlo (non è difficile).

Il software NSA è stato raccolto e messo in circolazione pochi giorni fa da un'organizzazione che si fa chiamare Shadow Brokers (il nome è una citazione del videogioco Mass Effect). È diviso in due blocchi: una parte accessibile (un file compresso protetto con una password fornita insieme al file stesso), che contiene un campionario dimostrativo di strumenti d'intrusione usati dall'NSA, e una parte non ancora accessibile (fornita senza password), che a detta degli Shadow Brokers contiene strumenti NSA ancora più potenti ed è stata messa all'asta su Internet: la password verrà consegnata al miglior offerente. Pagamento in bitcoin.

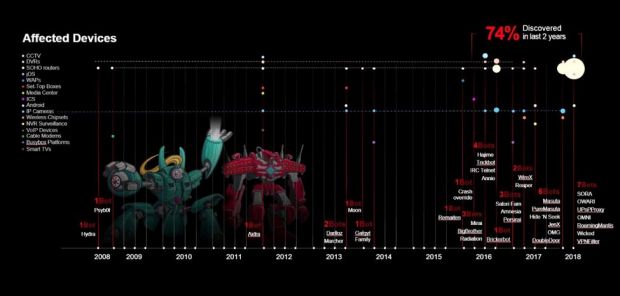

Cosa c'è nel software pubblicato. Nella parte accessibile della vasta collezione di grimaldelli informatici ci sono istruzioni, script e file binari (catalogati in parte qui su Musalbas.com), concepiti principalmente per attaccare i vari firewall hardware fabbricati da aziende importantissime come Cisco, Fortinet e Juniper, scavalcarne le difese, prenderne il controllo e accedere ai server teoricamente protetti da questi firewall.

In pratica questi strumenti consentono a chi li usa di entrare impunemente e invisibilmente in un numero incalcolabile di siti Web e di computer di aziende, pubbliche amministrazioni e governi.

Non è una finta. Alcuni dei nomi degli strumenti resi pubblici compaiono nella documentazione NSA pubblicata da Edward Snowden (che ha ulteriormente confermato l'origine del materiale, anche con riscontri rispetto a documenti NSA inediti), e Cisco ha confermato che EXTRABACON, un componente del software pubblicato, contiene istruzioni per sfruttare una falla estremamente grave in tutte le versioni del suo prodotto Adaptive Security Appliance, che consente di sorvegliare tutto il traffico della rete difesa (sempre teoricamente) da questo prodotto.

La falla consente di accedere alla gestione del firewall senza conoscere né il nome utente né la password di amministrazione del dispositivo. Un disastro, insomma: e questo è solo uno degli strumenti d'attacco dell'NSA ora resi pubblici.

Chi è stato? L'identità degli Shadow Brokers che hanno realizzato questa rivelazione clamorosa è ignota: c'è chi teorizza che si tratti dei servizi di sicurezza informatica russi e chi pensa che ci sia di mezzo una persona all'interno dell'NSA. In entrambi i casi non ci sono prove certe, ma solo indizi e congetture.

Conseguenze a breve termine. Cisco sta già tentando di rimediare tramite aggiornamenti e avvertenze, e Fortinet sta facendo lo stesso, ma ormai il danno è fatto: i prodotti di sicurezza più diffusi delle più grandi aziende del settore sono risultati vulnerabili a vari attacchi finora segreti (e, fra l'altro, abbastanza banali una volta scoperti). Chi si fiderà più? Oltretutto la notizia di queste vulnerabilità arriva proprio nel momento in cui Cisco annuncia ricavi e profitti superiori alle attese ma anche una massiccia ristrutturazione che comporterà una riduzione del personale molto importante (fino al 7% su scala mondiale).

Le società che offrono sicurezza informatica stanno studiando avidamente questo software dell'NSA per includere nei propri prodotti la capacità di riconoscerlo e bloccarlo (alcuni prodotti già lo fanno). Possiamo quindi aspettarci una raffica di aggiornamenti di sicurezza a tutto campo, e soprattutto possiamo aspettarci le grida di dolore degli informatici e dei dirigenti delle aziende e dei governi quando si accorgeranno di essere stati bucati da parte a parte dall'NSA per anni, lasciandosi sfuggire i segreti interni e quelli dei clienti e dei cittadini.

Lo studio di questo tesoro d'informazioni segrete andrà avanti a lungo: chissà quali altre sorprese emergeranno. Già ora, a pochi giorni dalla pubblicazione, sono stati scoperti numeri di serie di specifici apparati Cisco e indirizzi IP di siti governativi cinesi.

Strategie da ripensare. La questione più spinosa, però, è che le falle dei prodotti di sicurezza Juniper, Fortinet e Cisco erano note da anni (almeno dal 2013) all'NSA, che invece di segnalarle a queste aziende le ha tenute per sé. In altre parole, i servizi di sicurezza americani hanno volutamente lasciato falle gravissime nei prodotti fabbricati da aziende di sicurezza informatica americane e utilizzati da amministrazioni, ospedali, aziende civili e militari americane. Il risultato è che chiunque altro abbia scoperto la stessa falla e se l'è tenuta per sé come ha fatto l'NSA - per esempio un governo o un gruppo di criminali - ha avuto la stessa possibilità di accedere, invisibilmente, a tutte le aziende e amministrazioni pubbliche (americane o di altri paesi) che usano i firewall vulnerabili.

|

Se l'NSA avesse invece informato le case produttrici delle proprie scoperte, consentendo di correggere le falle, avrebbe aumentato la sicurezza di tutte le aziende e di tutti gli enti statunitensi al prezzo di perdere qualche appiglio nelle proprie attività di sorveglianza e di aumentare anche la sicurezza degli altri paesi (sia quelli che considera formalmente alleati, sia quelli che considera rivali). Questa scelta verrà probabilmente messa in discussione per capire se è davvero conveniente, soprattutto adesso che è diventata di pubblico dominio.

Epic fail. L'NSA, ovviamente, ha rimediato una figuraccia, facendosi sfuggire un arsenale di armi digitali che ora saranno inutilizzabili (verranno riconosciute dai prodotti di sicurezza informatica aggiornati) e dimostrando di essere tutt'altro che infallibile. Dopo lo smacco delle rivelazioni di Snowden, uno degli enti governativi più segreti degli Stati Uniti viene messo a nudo con un livello di dettaglio mai visto. Questo incidente è l'equivalente informatico di un laboratorio di armi chimiche o batteriologiche che si dimentica una valigetta di fiale letali in un bar malfamato. Una situazione come questa era impensabile fino a poco tempo fa.

Conseguenze in casa nostra. Se gli americani devono fare i conti con le proprie agenzie top secret che minano la sicurezza nazionale invece di rinforzarla e che non sanno custodire le armi segrete, anche altrove ci sarebbero delle riflessioni importanti da fare. Nei paesi dove si usano o si vogliono introdurre i malware di stato ("virus" da usare per infettare i dispositivi dei sospettati e sorvegliarli), come si appresta a fare per esempio anche la Svizzera (con la nuova legge federale sulle attività informative), è doveroso chiedersi se fabbricare questi virus sperando che restino per sempre soltanto nelle mani delle autorità sia credibile o se sia meglio concentrarsi su altre tecniche d'intercettazione altrettanto efficaci ma meno rischiose.

Se neanche l'NSA è in grado di custodire i propri malware senza farseli rubare, che speranze hanno le agenzie di sicurezza di altri paesi che hanno risorse enormemente inferiori? Il disastro di Hacking Team non ha insegnato niente? E l'idea di mettere dei virus sui dispositivi dei sorvegliati, dove possono essere catturati e studiati facilmente per poi ritorcerli contro i mittenti, è davvero saggia? Non è un po' come infettare un criminale con una malattia e poi sperare che il contagio non si diffonda per sbaglio anche ai cittadini innocenti?

Per finire, questa vicenda andrebbe ricordata da chi, ogni tanto, pretende che si creino dei passepartout o delle backdoor nelle app di messaggistica o nei dispositivi di telecomunicazione, in modo che gli inquirenti possano sorvegliare facilmente le comunicazioni. Dopo che l'NSA s'è fatta soffiare addirittura i propri strumenti di hacking, sarà difficile affermare seriamente che non c'è pericolo che questi passepartout vengano rubati.

Fonti aggiuntive: TechCrunch, Punto Informatico, Ars Technica.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (4)

24-8-2016 16:56

23-8-2016 07:23

22-8-2016 21:35

|

|

||

|

- Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa