30 anni di tecniche di evasione del malware in 3 macrocategorie

- Articolo multipagina2 / 5

[ZEUS News - www.zeusnews.it - 09-07-2017]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Da Cascade per MS Dos del 1980 al ramsonware e ai trojan odierni

Gli autori del malware hanno iniziato a sperimentare i modi di eludere i prodotti di sicurezza negli anni ‘80, con un malware capace di difendersi cifrando parzialmente il proprio codice e rendendolo illeggibile da parte degli analisti della sicurezza.

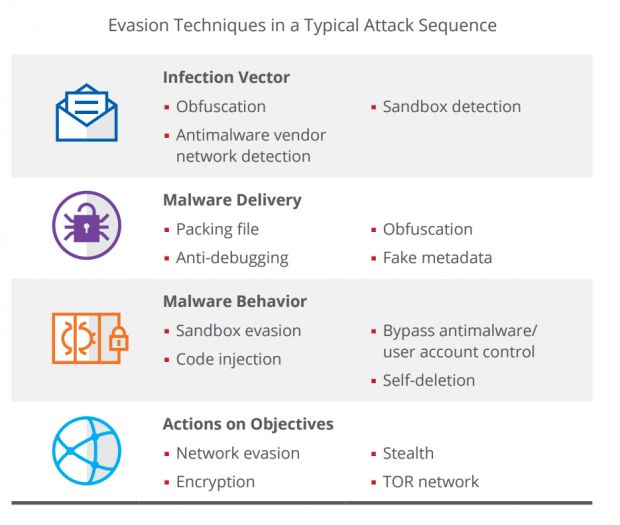

Il termine "tecnica di evasione" raggruppa tutti i metodi utilizzati dal malware per evitare di essere rilevato, analizzato e compreso. McAfee Labs classifica le tecniche di evasione in tre grandi categorie:

1) Le tecniche anti-sicurezza: utilizzate per evitare il rilevamento da parte di motori antimalware, firewall, contenimento delle applicazioni o altri strumenti che proteggono l'ambiente.

2) Le tecniche anti-sandbox: utilizzate per rilevare l'analisi automatica ed evitare i motori che segnalano il comportamento del malware. Il rilevamento di chiavi di registro, file o processi correlati agli ambienti virtuali fanno capire al malware se è in esecuzione in una sandbox.

3) Le tecniche anti-analista: utilizzate per rilevare e ingannare gli analisti del malware, per esempio individuando gli strumenti di monitoraggio come Process Explorer o Wireshark, oltre a trucchi per il monitoraggio dei processi, programmi di compressione o occultamento per evitare la decompilazione.

Il report McAfee prende in esame alcune delle tecniche di evasione più insidiose, il fiorente mercato nero delle tecnologie di evasione pronte all'uso, il modo in cui varie famiglie di malware usano contemporaneamente le stesse tecniche e spiega cosa ci può riservare il futuro, ad esempio l'apprendimento automatico e l'evasione basata su hardware.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Nascosto ma non troppo: la minaccia occulta della steganografia

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli