Hacker story

Note di Storia di Internet con particolare riguardo ad alcuni documenti fondamentali. Le culture che ne hanno determinato l'essenza, come quella Geek e quella Hacker, sono viste da una prospettiva storica.

[ZEUS News - www.zeusnews.it - 19-11-2003]

Ci sono alcuni aspetti, alcuni documenti di Internet ormai storici che sono particolarmente significativi. Parlo da un punto di vista necessariamente personale ma molti concorderanno sul grosso valore avuto nella rete dai manifesti, dizionari, codici che illustrerò a chi macina poche miglia marine nel mare virtuale.

Forse la cultura Hacker è quella più presente nella rete e sarebbe d'obbligo iniziare da questa ma quella Geek è altrettanto importante.

Un pezzo di storia lo fa il "Geek Code" che codifica un mondo di persone che fanno di Internet la naturale estensione della loro intelligenza. Il documento di questo codice è senz'altro un manifesto fin dalla sua prima riga in cui parla di computer: "There is a record of geeks that don't use computers. Unfortunately, they are all dead, having lived in an era of no computers."

Se cercate "GEEK CODE" con un motore di ricerca avrete l'idea della sua diffusione e magari scoprirete qualche geek intorno a voi di cui non supponavate l'identità...

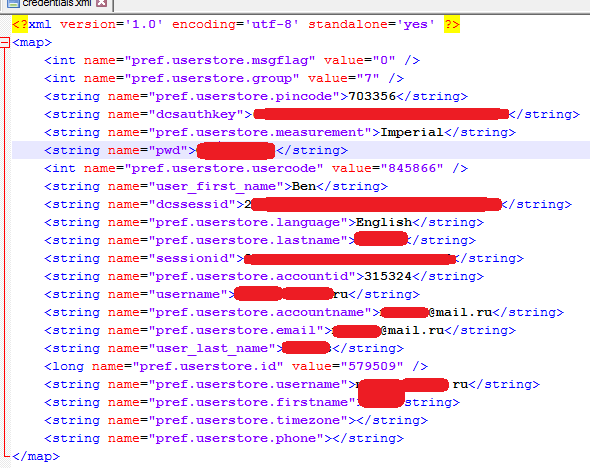

La cultura Hacker è fin troppo presente in Internet, non sempre è autentica ma in fin dei conti è il braccio operativo che fa funzionare la rete. I nomi illustri li conosciamo tutti, la definizione che li accomuna è forse: "Persona che si diverte ad esplorare i dettagli dei sistemi di programmazione e come espandere le loro capacità, a differenza di molti utenti che preferiscono imparare il minimo indispensabile, e a volte nemmeno quello, affidandosi a terzi al primo, banale, problema. L'Hacker è curioso, ama il sapere e la cultura, ama scroprire e conoscere, sempre cosciente del fatto di non sapere nulla."

Questa scritta capeggia in Home del sito HANC, ma la potete ritrovare in molti altri luoghi sia virtuali che fisici, forse in altre forme ma nella stessa essenza. Limitare l'hacker al mondo dei computer è riduttivo come d'altronde la stessa definizione fa intuire.

Documenti storici sono The Jargon File che però è difficile da leggere se non si è americani (almeno la versione che tentai di leggere anni fa). Sul sito di Raymond trovate molte risorse associate a questo File.

Un sostituto interessante del dizionario Jargon è quello fatto e tenuto aggiornato da Maurizio Codogno: Il Gergo Telematico. Si tratta di una versione italiana che ha un occhio di riguardo per la lingua di Dante e che fornisce uno spaccato tutto italiano su chi mangia pane e calcolatore. Una perla è "eLettera", dichiarata deceduta sul campo.

Forse il documento più "forte" della cultura hacker e che ha fatto storia, è Il manifesto Hacker by The Mentor, di cui esiste pure questa versione in italiano sul sito di DaMe` (nel suo portale trovare una enormità di informazioni sul mondo hacker). Il Manifesto esprime bene le difficoltà che gli hacker debbano attraversare nella nostra società e anche l'ostinazione dei media nel volerli criminalizzare.

Probabilmente ho dimenticato testi importanti come il post di Torvald su usenet che annunciava la nascita del suo pargolo: Linux. Se non l'avete letto, probabilmente non siete né hacker né geek, ma potete facilmente rimediare. La rete è di queste due categorie di persone e questo è un omaggio alla loro storia.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori