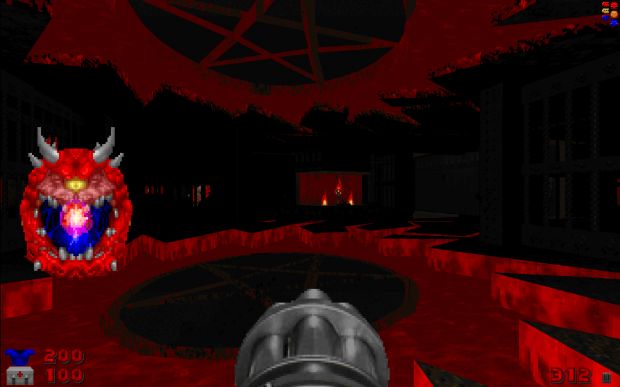

Doom, lo sviluppatore originale rilascia i nuovi livelli per l'anniversario

Da John Romero nove livelli che ampliano il gioco.

[ZEUS News - www.zeusnews.it - 03-06-2019]

Con un ritardo di alcuni mesi sul rilascio preventivato (previsto per febbraio), John Romero ha rilasciato Sigil, una collezione di livelli per la versione originale di Doom, realizzati per festeggiare i 25 anni dal lancio dello storico gioco.

Sigil comprende nove mappe single player e nove mappe deathmatch, ed è gratuito nella versione base. Per 6,66 euro si può avere anche la colonna sonora scritta da Buckethead, mentre l'edizion e limitata è andata esaurita in pochissimo tempo e non è più disponibile. L'articolo continua qui sotto.

Leggi anche:

Articoli raccomandati:

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Approfondimenti

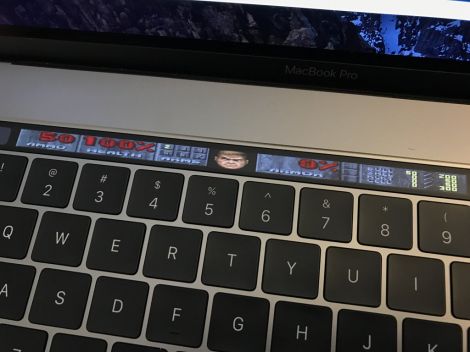

Doom si arrende ai pirati Giocare a Doom sulla Touch Bar del MacBook

Giocare a Doom sul display della stampante

Doom 3, il codice adesso è open

Doom e Doom II sbarcano in Germania (17 anni dopo)

Commenti all'articolo (0)

|

|

||

Sondaggio

|

Marzo 2026

Motorola lascia Android e va su GrapheneOS, per la massima privacy

Copia privata, scattano gli aumenti: tassato anche il cloud!

Febbraio 2026

Il titolo IBM precipita in borsa: colpa dell'IA e c'entra il COBOL

Outlook diventa inutilizzabile, un bug fa sparire il cursore del mouse

ISEE, la presentazione non è più necessaria: il sistema automatico rivoluziona controlli e procedure

Meta chiude il sito di Messenger

Winhance ottimizza Windows 11: meno app inutili, più velocità e controllo sistema

Grave falla in Chrome già attivamente sfruttata: aggiornare subito il browser di Google

Western Digital ha già venduto tutti gli hard disk del 2026

Claude, il piano gratuito si potenzia: quattro funzioni premium ora accessibili a tutti

Windows più leggero e veloce: WinUtil elimina il superfluo e personalizza il sistema in profondità

Agenzia delle Entrate su IO: avvisi, scadenze e comunicazioni fiscali

Stampanti datate a rischio? Microsoft ritira i driver legacy in Windows 11

Fine dell'era 8K, LG interrompe la produzione

Il dottor IA è sempre disponibile e gratuito. Ora è autorizzato a operare come un medico vero

Tutti gli Arretrati

Accadde oggi - 4 marzo

- Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV