Il cavo USB per violare qualsiasi iPhone

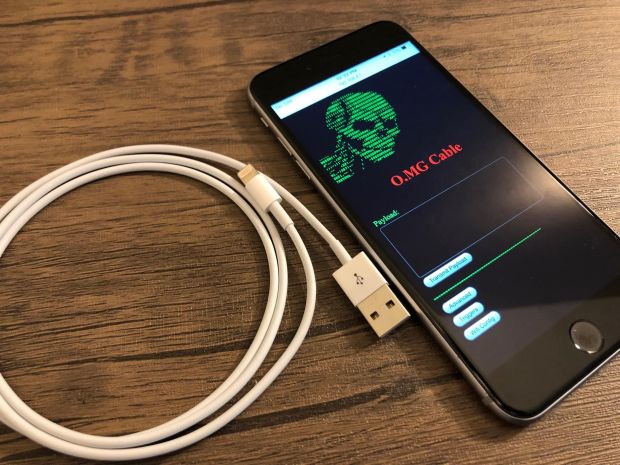

O.MG sembra un normale cavetto per la ricarica ma nasconde tutto ciò che può servire a un hacker.

[ZEUS News - www.zeusnews.it - 17-08-2019]

Che pericolo può mai nascondersi nel cavo USB usato per ricaricare il telefonino? Se è quello originale nessuno, ma dei cavi sconosciuti è bene non fidarsi.

A dimostrare quanto sia dannoso affidarsi al primo cavo che si incontra pensa MG, uno dei ricercatori che stanno partecipando alla conferenza Defcon 2019, il quale ha realizzato un cavo per iPhone che ha battezzato O.MG (gioco di parole tra il suo nome e l'espressione «Oh, My God»).

All'apparenza, O.MG è un cavo normalissimo da ogni punto di vista, e in effetti svolge la funzione principale che ci si aspetta: se lo si connette a un iPhone e a un caricabatterie, lo si può usare per ricaricare lo smartphone.

Al suo interno, però, nasconde un piccolissimo apparecchio tramite il quale è possibile ottenere i dati presenti sul dispositivo e anche inviare comandi.

Tutto quello che l'autore dell'attacco tramite cavo deve fare è trovarsi a una distanza massima di circa 90 metri con un computer e inserire l'indirizzo IP del cavo (che genera una propria rete wireless) nel proprio browser: a quel punto potrà vedere le informazioni presente sull'iPhone e agire tramite una lunga lista di script e comandi.

Con l'antenna adatta o se il bersaglio è connesso a una rete Wi-Fi che a sua volta è connessa a Internet, il malintenzionato può aumentare drasticamente la distanza, fino a essere molto lontano dal telefono che intende violare.

Creare un cavo come O.MG non è difficile, posto di avere alcune basi, come spiega MG stesso sul suo blog personale. Per semplificarne la creazione, però, MG s'è accordato con Hak5, azienda che si occupa di sicurezza ed è in grado di creare i cavi rapidamente da zero.

O.MG è infatti in vendita, anche se al momento in cui scriviamo le scorte di Hak5 sono esaurite a un prezzo di circa 200 dollari, quindi in teoria chiunque può entrarne in possesso.

Inoltre, MG ha spiegato che «I cavi Apple sono i più difficili da modificare in questo modo. Pertanto, se riesco a farlo con questi, allora posso farlo anche con gli altri». Le possibilità di hacking, insomma, non sono limitate agli iPhone.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

sotto o segnalare un refuso.

|

|

Commenti all'articolo (2)

21-8-2019 14:40

19-8-2019 17:17

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator