Il Grande Fratello buono... non esiste

Un sistema distribuito per memorizzare tutte le operazioni fatte al Pc, con l'obiettivo di contrastare criminali e pedofili.

[ZEUS News - www.zeusnews.it - 29-09-2011]

Analizziamo il cosiddetto "Grande Fratello Buono" di Fabio Ghioni. La proposta originale di Ghioni verrà presentata a Bruxelles il 13 Ottobre 2011 ma potete leggere una sua breve intervista sull'argomento.

Sistema Distribuito

"Il mio progetto (che sarà presentato il 13 ottobre a Bruxelles) prevede la creazione di un sistema distribuito (cioè nessuno potrà rubare i server con i dati, perché questi non saranno in un luogo fisico) che contenga memoria di tutte le operazioni fatte da un Pc. Saranno dati certificati, immodificabili, utilizzabili in un processo."

Insomma, è un aggeggio simile (ma non uguale) a OpenDht (usato da Adeona) e ad Amazon's Dynamo.

Questa, indubbiamente, è la parte interessante del progetto. Personalmente ho sempre amato i sistemi distribuiti e, in un momento storico che esalta il cloud computing, mi sembra particolarmente "indovinato" puntare su questa soluzione. Degli aspetti negativi dell'idea di Ghioni parleremo tra un attimo. Prima fatemi dire che c'è del buono in questa parte della sua idea. Se proprio si devono conservare dei dati, in modo che restino sempre disponbili e inalterati, la prima cosa da fare è "spargerli" sulla Rete in modo che nessuno ne abbia il controllo completo.

Pedopornografi all'attacco

"Oggi qualsiasi hacker può entrare in un Pc, nascondere in memoria materiale pedopornografico e uscire senza lasciare tracce. Qualora la polizia dovesse trovare il materiale, come può l'utente dimostrare di non aver mai visitato un sito di pedofili? Non può. Se, invece, avesse accesso a dati sicuri, potrebbe scagionarsi."

Qui casca l'asino. Innanzitutto, non è affatto vero che qualsiasi hacker possa entrare in qualunque Pc inosservato e possa nascondervi qualcosa senza lasciare traccia. Quasi tutti i sistemi "aziendali" (Pc degli uffici, server, etc.) sono protetti da degli appositi firewall che rendono piuttosto difficile l'accesso, come pure da appositi sistemi IDS (Intrusion Detection System) che registrano tutto quello che arriva dall'esterno (e tutto ciò che esce) su appositi file di log. Modificare o cancellare questi file di log è (ovviamente) quasi impossibile per il semplice fatto che solitamente sono conservati altrove, sotto chiave. Di conseguenza, per fare ciò che dice Ghioni ci vuole un hacker di un certo livello, non certo un hacker qualsiasi.

Anche i Pc di casa, i notebook e persino gli smartphone possono già adesso tenere traccia di ciò che avviene usando le normali funzionalità di logging del sistema operativo, senza peraltro doversi affidare a un sistema così complesso e così poco controllabile da parte dell'utente. Ad esempio, è abbastanza normale vedere dei Pc Linux che scrivono i loro file di log su un server esterno locale, o persino su un server remoto (che magari si trova dall'altra parte del pianeta), usando il normale SYSLOG di sistema. Si veda per esempio questo articolo di Tech Republic.

A questo si aggiungono i file di log che può fornire la TelCo che fornisce la connessione a Internet (Telecom, Wind, etc.). Questi ultimi tipi di file di log devono esistere per legge e devono essere conservati per 24 mesi, sempre per legge. Come potete capire, non mancano certo gli strumenti per dimostrare che una persona innocente non ha commesso un certo reato.

Se proprio volete dimostrare che alla data e all'ora X non c'era niente di compromettente sul vostro hard disk, fate un copia-immagine del vostro hard disk su un supporto non cancellabile (un CD-ROM o un DVD-ROM) usando un programma come Norton Ghost o come Partimage e conservatela in cassaforte. Avrà lo stesso valore del sistema proposto da Ghioni e sarà completamente sotto il vostro controllo. Liberi di usare il CD a vostra difesa in tribunale, o di bruciarlo, ma non di modificarlo (come richiede un elemento di prova per essere tale).

La privacy non esiste

"Oggi parliamo di pedofilia, ma il sistema potrebbe con tutte le limitazioni legali e i controlli essere utilizzato per la lotta alla mafia: pensi quanto tempo si perde in rogatorie internazionali sui conti esteri ecc... E poi dobbiamo partire dall'idea che la privacy online non esiste, la Rete è piena di buchi e a molti fa comodo."

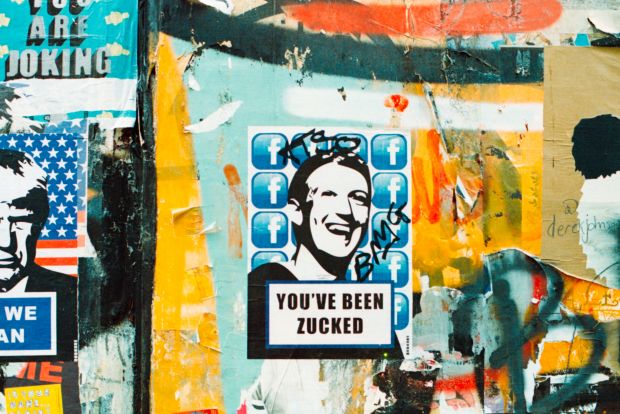

Forse non esiste la sua privacy. La mia esiste ancora e ci tengo che continui ad esistere. Il fatto che un'informazione venga depositata su un server remoto (Google Docs, GMail, etc.) non significa, e non può significare, che sia anche di pubblico dominio. Il fatto che la gente renda pubbliche, di propria iniziativa, le informazioni personali più imbarazzanti non può e non deve portarci a credere che questo sia un comportamento "normale", "accettabile" o, peggio, "necessario".

Si tratta di un comportamento irresponsabile e autolesionista e come tale va trattato e denunciato. Il fatto poi che le aziende, come Facebook e altre, abbiano la perversa tendenza a trattare i dati degli utenti come se fossero di loro proprietà è qualcosa di ancora più inquietante e sanzionabile. Si tratta di un comportamento che va denunciato e combattuto con fermezza.

La perdita di privacy si può e si deve combattere usando tutta la panoplia di strumenti informatici che la moderna tecnologia mette a disposizione, dalla crittografia, ai proxy anonimizzanti ai sistemi virtualizzati. Non si può accettare la rassegnazione come unica terapia.

Detto questo, va anche detto che nessun sistema di logging distribuito potrebbe mai sostituire le rogatorie internazionali che si rendono necessarie nelle indagini legate all'esportazione di capitali, al riciclaggio di denaro sporco e via dicendo. In tutti questi casi, sulle macchine dell'utente (in Italia o all'estero) non succede nulla che possa essere registrato. Le "losche" manovre vengono eseguite sui loro sistemi dalle banche e da altri enti che, per ovvie ragioni, non potrebbero mai piegarsi a utilizzare un sistema di logging esterno come questo.

Il gioco delle tre chiavi

"Il sistema prevede tre chiavi di accesso: una agli inquirenti, una a un Garante che dovrà vagliare le richieste di accesso ai dati e una in mano agli utenti. Solo usando due chiavi su tre si potrà accedere alla piattaforma: se la polizia vorrà indagare, dovrà avere l'ok del Garante o dell'indagato, come l'indagato potrà difendersi, se otterrà l'ok del Garante."

Anche in questo punto, capisco (e condivido) il fascino che Ghioni dimostra di subire nei confronti delle tecniche crittografiche più raffinate. Tuttavia, questo sistema non risolve un problema di fondo: l'utente non ha il controllo totale del sistema. Questo è ovviamente necessario perché diversamente l'utente potrebbe alterare lo stato del sistema per nascondere le sue malefatte, rendendo inutile tutta la baracca.

Ma proprio per questo motivo questo sistema è inutilizzabile. Chi ha qualcosa da nascondere non lo userebbe mai o troverebbe il modo di svolgere le sue losche operazioni usando altri canali. Chi non ha nulla da nascondere pagherebbe il costo (in termini di complessità) di qualcosa che è, per le ragioni che ho appena spiegato, completamente inutile. Meglio allora un sistema personale di logging remoto e le varie tecniche di computer forensics che già esistono e che ho appena descritto.

La reazione della community Open Source

"Ha detto: "vediamo", perché sarà open source, dove la community sarà chiamata allo sviluppo (e al controllo) del sistema."

Oddio, non tutto ciò che è open source è anche buono. Tecnicamente parlando, la stragrande maggioranza del malware esistente è software di pubblico dominio. Non per questo è roba "buona".

Il fatto che un sistema come quello che propone Ghioni venga sottoposto all'esame e al controllo della comunità internazionale "disarma" certamente alcune delle sue potenzialità negative ma non lo trasforma lo stesso in un nido di rose e viole. Perché possa diventare qualcosa di "desiderabile" deve prima diventare qualcosa di cui si capisca chiaramente l'utilità e gli scopi possibili (non quelli dichiarati).

Infine, mi piacerebbe che qualcuno mi spiegasse per quale ragione un europarlamentare dell'UDC come Tiziano Motti si sia sentito in obbligo di commissionare un'arnese del genere proprio a Fabio Ghioni, già coinvolto nel 2007 nello scandalo Telecom-Sismi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 8)

23-10-2011 17:55

4-10-2011 23:18

1-10-2011 11:46

30-9-2011 16:14

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox