Fuori in 48 minuti

Cronaca di un attacco informatico iperveloce.

- Articolo multipagina1 / 3

[ZEUS News - www.zeusnews.it - 26-02-2025]

Siamo a dicembre del 2024 e sono passate da poco le cinque del pomeriggio di un giorno lavorativo qualsiasi. Il gruppo di criminali informatici russofoni noto agli addetti ai lavori con il nome di Black Basta inizia il proprio attacco a un'azienda del settore manifatturiero. Una delle tante che in tutto il mondo vengono prese di mira ogni giorno.

Per prima cosa i criminali mandano a una quindicina di dipendenti dell'azienda un'ondata massiccia di mail di spam, che intasa le loro caselle di posta e produce un numero spropositato di notifiche che rendono impossibile lavorare: una scocciatura particolarmente irritante, visto che arriva alla fine di una giornata lavorativa. Ma non è questo l'attacco vero e proprio: è solo un diversivo scelto con attenzione.

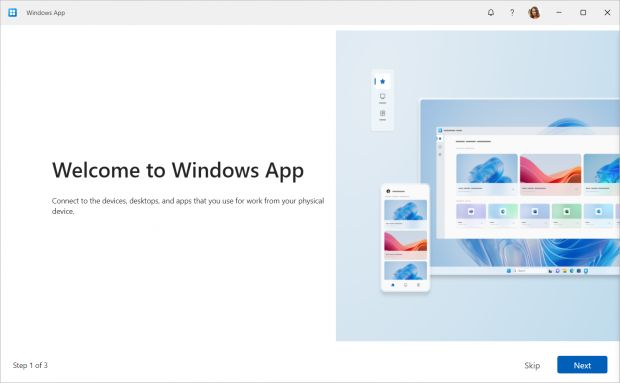

Alle 17 e 26 minuti, alcuni dei dipendenti bersagliati dal flusso incessante di spam ricevono un messaggio Teams dall'helpdesk informatico di Onmicrosoft.com, che offre soccorso per arginare la pioggia di mail spazzatura. Due di questi dipendenti ricevono poi una chiamata via Teams che li invita ad aprire Quick Assistant (o Assistenza rapida nella versione italiana), lo strumento Microsoft di accesso remoto, e a dare all'assistenza informatica il controllo dei loro computer. Uno dei dipendenti accetta l'invito e attiva la gestione remota del computer, lasciandola aperta per una decina abbondante di minuti. Sono le 17 e 47: sono passati solo ventuno minuti dall'inizio dell'attacco e i ladri sono già sulla soglia dei sistemi informatici aziendali.

Infatti Onmicrosoft.com non è un dominio di Microsoft: appartiene ai criminali, che si stanno fingendo operatori dell'assistenza tecnica Microsoft.* La tattica di usare un'ondata di spam come diversivo è particolarmente efficace, perché queste mail di spam in sé non contengono nulla di pericoloso e quindi i sistemi di sicurezza non le bloccano. Le vittime non hanno neanche bisogno di interagire con queste mail, come avviene invece negli attacchi tradizionali in cui l'aggressore deve convincere il bersaglio a cliccare su un link ostile presente nella mail. Lo scopo della valanga di messaggi spazzatura è semplicemente causare agitazione nella vittima e creare una giustificazione plausibile per la chiamata immediatamente successiva su Teams dei criminali che fingono di essere l'assistenza tecnica di Microsoft. E il fatto che il messaggio arrivi via Teams, invece che da una mail tradizionale, rende tutto ancora più plausibile.

* CORREZIONE: In realtà Onmicrosoft.com è un dominio di Microsoft, ma viene sfruttato dai criminali per spacciarsi per Microsoft [info]: è un dominio usato da Microsoft come fallback se non si è proprietari di un dominio o se non lo si vuole connettere a Microsoft 365. Ho interpretato male questa frase del rapporto tecnico: "the threat actor sent a Teams message using an external "onmicrosoft.com" email address. These domains are simple to set up and exploit the Microsoft branding to appear legitimate.". Grazie a 764081 per la segnalazione del mio errore.

Dal punto di vista della vittima, infatti, è semplicemente arrivata un'ondata di spam ed è giunta prontamente la chiamata Teams dell'assistenza tecnica Microsoft che si è offerta di risolvere il problema. Nulla di sospetto, anzi: alla vittima fa anche piacere sapere che l'assistenza clienti è veloce e pensa lei a tutto, soprattutto quando è ora di lasciare l'ufficio.

Dal punto di vista degli aggressori, invece, l'attacco è particolarmente efficace, perché non richiede di convincere la vittima a installare app di dubbia provenienza. Tutto il software necessario per avviare l'attacco è infatti già presente nei computer dell'azienda: basta convincere qualcuno, anche uno solo dei tanti dipendenti, a cederne momentaneamente il controllo.

È una trappola tecnica e psicologica perfetta. E infatti pochi minuti dopo che la vittima ha passato il controllo remoto del proprio computer ai criminali pensando di darlo invece al soccorso informatico Microsoft, gli aggressori iniziano la loro scorribanda.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Saccheggio informatico pronto per essere monetizzato

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 6)

21-3-2025 15:18

17-3-2025 09:27

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

zeross