Attacchi DDoS in aumento, cosa fare per difendersi

Server web sempre più presi di mira, soprattutto in Europa.

[ZEUS News - www.zeusnews.it - 28-07-2014]

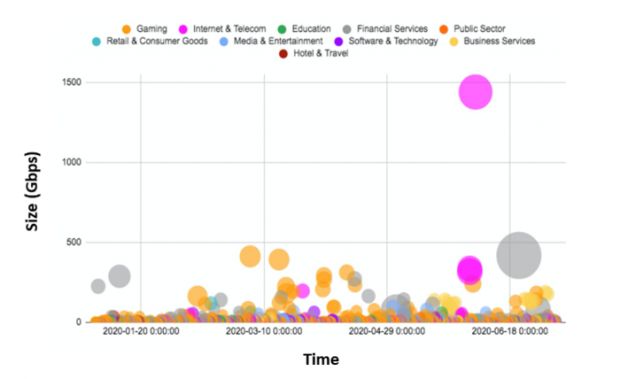

È preoccupante lo scenario delineato dal rapporto di Prolexic/Akamai sugli attacchi DDoS nel secondo trimestre del 2014.

Se già nel primo trimestre la frequenza di questo tipo di attacchi aveva raggiunto livelli da record, ora vediamo che l'emergenza è lungi dal passare.

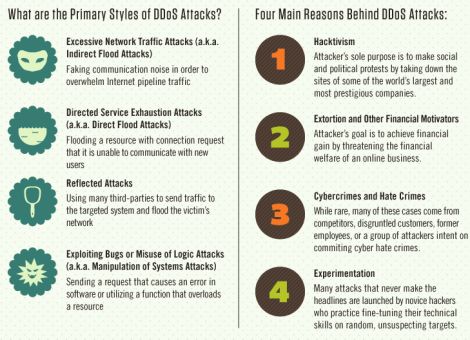

DDoS sta per Distributed Denial of Service, Negazione Distribuita del Servizio: utilizzando una botnet, gli autori dell'attacco bombardano i server bersaglio di richieste fino a esaurirne le risorse; come risultato, diventa impossibile per i server fornire i propri servizi.

Dal punto di vista dell'utente comune, ciò si traduce per lo più nella seccatura di non poter accedere al proprio sito preferito; dal punto di vista delle aziende, ciò si traduce in sostanziose perdite economiche.

Forrester Research ha calcolato che un attacco, a seconda del bersaglio colpito, può causare danni che variano da 1.000 a 100.000 dollari l'ora.

Gli autori degli attacchi sono mossi da motivazioni diverse: c'è chi lo fa per ragione politiche, prendendo di mira siti istituzionali o di aziende, e chi invece vuole semplicemente ricattare il proprio bersaglio, impedendogli di lavorare finché non avrà versato una ingente somma.

Già dal primo trimestre di quest'anno l'Europa è diventata un bersaglio appetitoso; gli attacchi DDoS nel Vecchio Continente sono cresciuti del 50% rispetto al trimestre precedente, in controtendenza con il resto del mondo dove sono calati.

Sebbene gli attacchi basati su botnet di computer client siano ancora frequenti, Akamai rileva come a essere adoperati siano sempre più botnet di server infetti: versioni obsolete e fallate dei software facilitano il lavoro agli hacker.

Non si tratta soltanto di sistemi operativi o software non aggiornati (Windows, Linux, Apache, PHP, IIS e via di seguito) ma anche di CMS e plugin cui non viene fatta la giusta manutenzione: il web è pieno, per esempio, di versioni di Joomla o Wordpress che avrebbero bisogno delle attenzioni di un amministratore.

Tutto ciò, unito al fatto che affittare una grande botnet costa appena 100 dollari l'ora - secondo quanto sostiene Forrester Research - e che i toolkit sviluppati apposta per lanciare DDoS stanno conoscendo una grande diffusione spiega perché le previsioni per il futuro non siano troppo ottimistiche.

|

Anzi, l'uso sempre più ampio di servizi di cloud computing non adeguatamente protette potrebbe complicare ancora di più il panorama: infettare un computer che ha accesso a un'infrastruttura cloud significa poter disporre delle risorse di quest'ultima per portare gli attacchi.

Non è un caso, dopotutto, che già nello scorso trimestre quasi la metà degli attacchi DDoS non sia stato diretto contro aziende, ma contro infrastrutture IT appartenenti a fornitori di servizi PaaS e SaaS: «Gli autori degli attacchi sono in grado di adoperare questi servizi per "riflettere" gli attacchi e aumentare la forza delle botnet tradizionali dal 100 al 400 per cento» spiega Jay Coley, di Akamai.

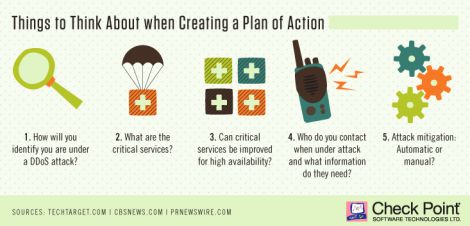

Le mosse da fare per proteggersi sono in parte ovvie e in parte nuove o, quantomeno, finora poco considerate.

Da un lato, infatti, c'è il costante aggiornamento dei software con la pronta applicazione delle patch di sicurezza; dall'altro, occorre considerare la possibilità di affidarsi a quelle aziende che offrono servizi di DDoS mitigation (come consiglia "casualmente" Akamai) mirati a ridurre le conseguenze degli attacchi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

28-7-2014 14:45

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli