Blocco Note a rischio, falla critica consente l'esecuzione di codice

[ZEUS News - www.zeusnews.it - 13-02-2026]

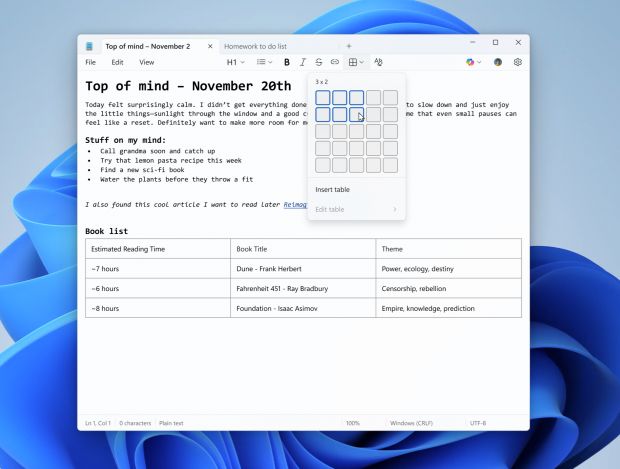

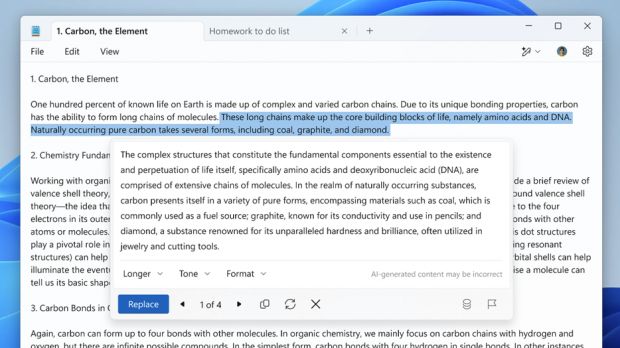

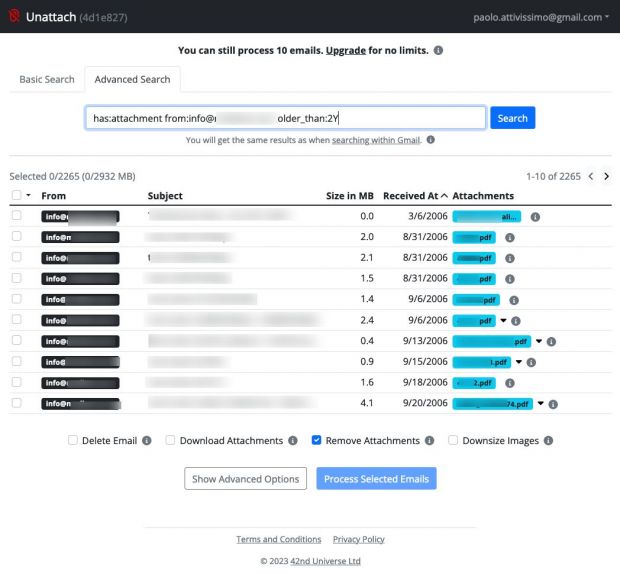

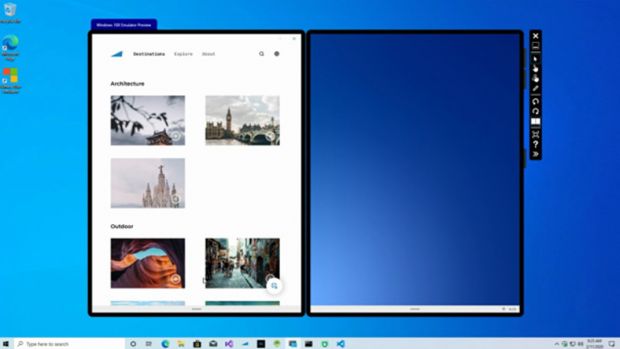

Il nuovo, evoluto Blocco Note di Windows 11 ha guadagnato molte funzionalità avanzate rispetto al suo precedessore e, allo stesso tempo, una nuova vulnerabilità. Il problema in questione, identificato come CVE‑2026‑20841, consente l'esecuzione di codice remoto semplicemente aprendo un file di testo contenente un link malevolo in formato Markdown, sfruttando il nuovo motore di rendering introdotto da Microsoft lo scorso anno.

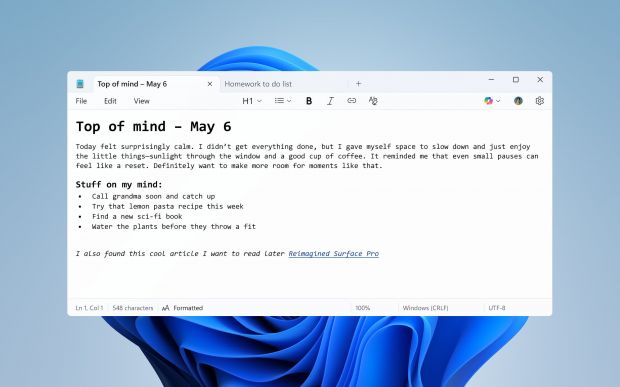

La falla è stata confermata e fortunatamente già corretta nel Patch Tuesday di febbraio 2026, ma resta ovviamente sfruttabile su tutti i sistemi non aggiornati. La vulnerabilità rientra nella categoria Remote Code Execution (RCE) e ha ottenuto un punteggio CVSS pari a 8.8, collocandosi tra le più gravi per un'applicazione integrata nel sistema operativo. Il rischio deriva dal fatto che il Blocco Note, storicamente un editor minimale, è stato trasformato in un'app più complessa, dotata di schede, supporto Markdown e link cliccabili. L'esecuzione del codice avviene quando l'utente clicca su un link malevolo all'interno di un file Markdown. Il motore di rendering interpreta il contenuto in modo errato, permettendo l'avvio di comandi arbitrari. Questo comportamento è particolarmente insidioso perché l'utente percepisce il file come un semplice documento di testo, senza immaginare che possa contenere elementi attivi.

La vulnerabilità è stata resa possibile dall'introduzione di nuove funzioni che hanno aumentato la superficie d'attacco dell'applicazione. Il supporto al Markdown, pensato per migliorare la leggibilità dei documenti, ha introdotto un parser più complesso rispetto al tradizionale editor di testo. L'aggiunta di link cliccabili, anteprime e funzioni avanzate ha trasformato il Blocco Note in un'applicazione più simile a un visualizzatore HTML semplificato, con tutte le implicazioni di sicurezza che ne derivano.

Microsoft ha confermato che non risultano attacchi attivi al momento della pubblicazione della patch, ma ha invitato gli utenti ad aggiornare immediatamente i propri sistemi. La vulnerabilità può essere sfruttata tramite file distribuiti via email, servizi di messaggistica o download da siti non verificati. La semplicità del vettore di attacco aumenta il rischio di campagne malware su larga scala. Gli esperti hanno evidenziato che la falla non riguarda solo i file con estensione .md, ma qualsiasi documento di testo che contenga sintassi Markdown riconosciuta dal nuovo motore di rendering. Ciò amplia ulteriormente il potenziale di sfruttamento, poiché molti utenti non distinguono tra file di testo semplice e file Markdown, soprattutto quando l'estensione non è visibile.

La patch rilasciata da Microsoft interviene correggendo il comportamento del parser Markdown e introducendo controlli aggiuntivi sui link esterni. L'azienda ha inoltre aggiornato la documentazione per gli sviluppatori, indicando che le applicazioni di sistema che integrano funzionalità avanzate devono essere progettate con criteri di sicurezza più rigorosi rispetto ai componenti legacy. La vulnerabilità ha intanto riaperto il dibattito sull'opportunità di trasformare applicazioni storicamente semplici in strumenti più complessi. Il Blocco Note, per decenni considerato un editor minimale e sicuro, è diventato negli ultimi anni un'app moderna con funzionalità aggiuntive che, pur migliorando l'esperienza d'uso, hanno introdotto nuovi rischi. La vicenda evidenzia come l'evoluzione delle applicazioni di sistema richieda un bilanciamento attento tra funzionalità e sicurezza.

Gli analisti sottolineano che la falla è particolarmente pericolosa perché sfrutta un'applicazione preinstallata e ampiamente utilizzata. A differenza di software di terze parti, il Blocco Note è presente su tutti i sistemi Windows 11 e viene spesso utilizzato per aprire file provenienti da fonti non verificate. Ciò rende la vulnerabilità un potenziale vettore di attacco universale.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Dal processore al case:

Portatile con schermo rotto - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato