Pro e contro e tabelle

In prova: Trend Micro Titanium Maximum Security.

- Articolo multipagina2 / 2

[ZEUS News - www.zeusnews.it - 30-10-2013]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

In prova: Trend Micro Titanium Maximum Security

Da notare come con Titanium Maximum Security TrendMicro abbia finalmente risolto con abilità ed efficienza uno dei problemi che abbiamo spesso notato riguardo la protezione all'avvio.

Infatti non sempre il software di sicurezza ha la precedenza assoluta, durante il boot, rispetto agli altri programmi: può per esempio accadere che raggiunga la massima efficienza solo dopo il collegamento alla rete, lasciando di fatto il PC senza protezione per qualche istante. L'articolo continua qui sotto.

|

Il software comprende anche una serie di utili di accessori, tra cui TrendMicro Vault (un'area "blindata" del disco l'accesso alla quale è protetto da password), un sistema di cancellazione sicura e un account online (5 GByte, certamente non molti) per il salvataggio in remoto dei dati.

Infine è sicuramente interessante l'offerta limitata che riguarda proprio Titanium Maximum Security: sino alla fine di settembre è infatti attiva la promozione che permette di acquistare il pacchetto (in grado di proteggere sino a 3 dispositivi) a 38,47 euro anziché a 69,95 euro.

| TRENDMICRO TITANIUM MAXIMUM SECURITY | |

| Prezzo | In offerta a Euro 38,47 (IVA compresa) per 3 PC (prezzo pieno Euro 69,95) |

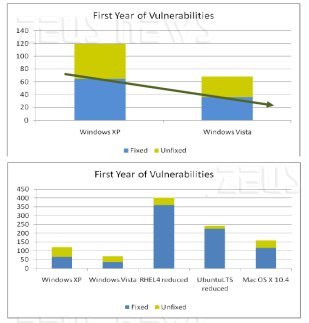

| Sistema Operativo | Windows XP (da SP2 e solo 32 bit), Vista, 7, 8 (32 e 64 bit) |

| Licenza | Commerciale |

| Pro | Protezione efficace e completa; prezzo particolarmente interessante grazie all'offerta limitata. |

| Contro | Alcuni moduli secondari (ottimizzazione di sistema, backup remoto) potrebbero essere migliorati. |

| Funzionalità |  |

| Documentazione e facilità d'uso |  |

| Condizioni Commerciali |  |

| Giudizio Globale |  |

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa