Google riporta in vita i dinosauri con un clic

Con Google Arts & Culture entriamo nei maggiori musei di storia naturale del mondo.

[ZEUS News - www.zeusnews.it - 14-09-2016]

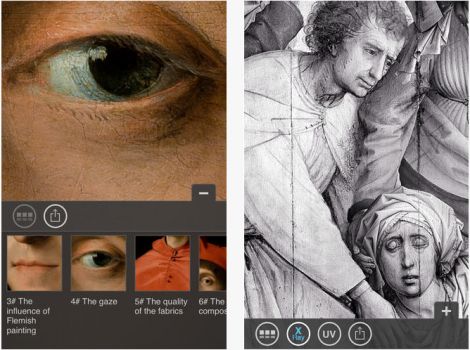

La storia naturale adesso è a portata di clic: Google ha lanciato il progetto Storia Naturale che permette di visitare virtualmente migliaia di reperti, dai dinosauri agli antenati dell'uomo.

La visita si può fare con l'app per smartphone e tablet Google Arts & Culture (disponibile sia per Android che per iOS) oppure dal PC, tramite browser. L'articolo continua qui sotto.

|

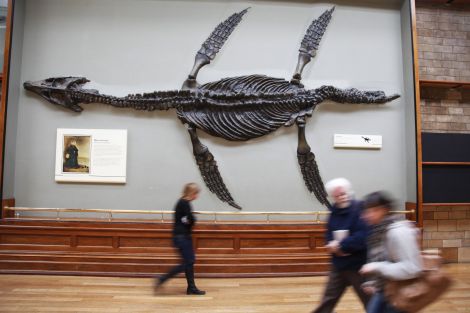

Tra i reperti che si possono visualizzare nei tour ci sono il Rhomaleosaurus del Musero di Storia Naturale di Londra, informalmente noto come «il T-Rex dei mari», e il Giraffatitan del Museo di Storia Naturale di Berlino, che poteva raggiungere un'altezza di 13 metri.

Ogni animale è stato ricreato con l'aiuto di un team di paleontologi e biologi per riprodurre ogni aspetto conformemente a quanto affermano le più solide ricostruzioni elaborate dagli scienziati.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

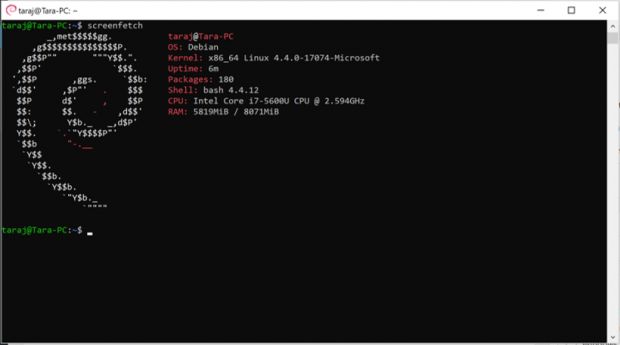

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux