Falla in Thunderbolt, vulnerabili i Pc più vecchi di un anno

[ZEUS News - www.zeusnews.it - 11-05-2020]

Alcuni giorni fa, Microsoft fece in un video una dichiarazione un po' sibillina: spiegò che nei propri Surface non sono presenti porte Thunderbolt perché queste potrebbero costituire un rischio per la sicurezza, ma senza approfondire la questione.

Ora Thunderbolt offre diverse caratteristiche positive - tanto da essere usato come base di Usb-4 - e una di queste è la velocità, che si ottiene anche grazie all'accesso diretto alla memoria del computer (Dma - Direct Memory Access).

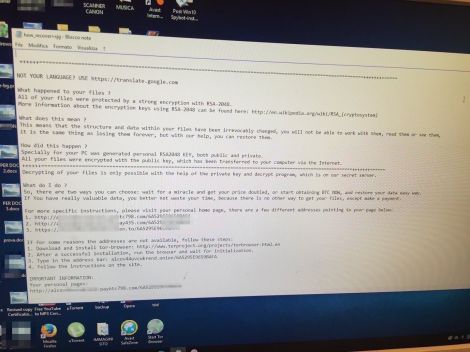

Si può intuire quindi dove stia il potenziale pericolo: un dispositivo accuratamente realizzato potrebbe arrivare a leggere il contenuto della Ram anche andando oltre i dati che gli competerebbero, arrivando magari alle chiavi di cifratura o all'inserimento di malware in memoria.

Il protocollo Thunderbolt prevede diversi "livelli di sicurezza" che vengono applicati alle periferiche collegate proprio per evitare che tutto ciò succeda: in teoria, nessuna può andare oltre il proprio livello ed è in tal modo limitata per quanto riguarda i dati a cui può accedere.

Il guaio è che alcuni ricercatori dell'Università di Eindhoven hanno scoperto come sia possibile modificare il firmware del chip Thunderbolt di un computer per aggirare tutti i sistemi di sicurezza integrati nel protocollo e, così, usare un dispositivo per accedere alle informazioni sensibili conservate nel Pc cui esso è collegato.

L'attacco che così si origina, battezzato Thunderspy, permette di raccogliere dati dal Pc anche se questo si trova in modalità di sospensione, o è bloccato: infatti accede direttamente alla Ram. E può effettivamente essere usato per recuperare le chiavi crittografiche.

Non è tutto qui: Thunderspy può essere in teoria bloccato da quelle implementazioni di Thunderbolt che integrano quel sistema di protezione chiamato Dma Protection. Ciò, però, non è ancora uno standard accettato, e pertanto si trova su computer recenti, costruito dal 2019 in avanti.

Insomma, da un certo punto di vista Microsoft ha ragione nel ritenere che ci siano delle serie debolezze all'interno di Thunderbolt.

D'altro lato un attacco come Thunderspy richiede l'accesso fisico al bersaglio e l'utilizzo di strumenti e conoscenze non banali (seppure, come si può vedere dal video che riportiamo più sotto, il tempo necessario a riscrivere il firmware sia ridotto); perciò, sicuramente non farà milioni di vittime come capita quando si trovano vulnerabilità diffuse in un sistema operativo.

È comunque un pericolo reale dal quale fino a oggi, almeno per i sistemi un po' più vecchi, non c'è difesa.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (4)

1-6-2020 16:02

13-5-2020 13:39

12-5-2020 09:47

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV

Gladiator