Come proteggersi dai keylogger

I keylogger - parte settima

[ZEUS News - www.zeusnews.it - 10-05-2007]

La maggior parte delle società di antivirus ha già provveduto ad aggiungere nei propri database i keylogger conoscuti, offrendo una protezione contro i keylogger non diversa da quella offerta per proteggersi da altri tipi di programmi maligni: attraverso l'installazione di un prodotto antivurus e aggiornando il database. Tuttavia, poiché la maggior parte dei prodotti antivirus classifica i keylogger come programmi potenzialmente maligni o potenzialmente indesiderabili, gli utenti devono assicurarsi che il loro prodotto antivirus identifichi questo tipo di malware attraverso delle applicazioni di default. Altrimenti il prodotto dovrebbe essere configurato per assicurare una protezione contro i più comuni keylogger.

Conviene guardare più da vicino i metodi che si possono usare per proteggersi contro keylogger sconosciuti o contro un keylogger creato per colpire uno specifico sistema. Poiché il proposito principale dei keylogger è quello di acquisire informazioni confidenziali (numeri di carte bancarie, password, etc.), le maniere più logiche di proteggersi contro keylogger sconosciuti sono:

1. usare password utilizzabili soltanto una volta (password irripetibili) o doppie autenticazioni

2. usare un sistema che possiede una protezione proattiva creata per identificare i software di keylogging

3. usare una tastiera virtuale.

Per avere delle password irripetibili , si possono utilizzare degli speciali dispositivi come:

1. una chiave USB (come Aladdin eToken NG OTP):

2. un "calcolatore" (come RSA SecurID 900 Signing Token):

Per creare delle password irripetibili si possono utilizzare anche sistemi di messaggi di testo di telefoni cellulari, registrati con il sistema bancario, e ricevere come risposta un codice PIN. Il PIN viene quindi usato insieme al codice personale per l'autenticazione.

Nel caso in cui uno degli apparecchi sopra indicati venga usato per creare delle password irripetibili, questo sarà il procedimento utilizzato:

1. l'utente si connette a Internet e apre una finestra di dialogo dove vanno inserite le informazioni personali

2. successivamente schiaccia un bottone sul dispositivo per creare una password irripetibile, per 15 secondi apparirà una password sul display LDC del dispositivo

3. l'utente inserirà nella finestra di dialogo la sua user name , il codice PIN e la password irripetibile generata (di solito il codice PIN e la chiave sono inseriti uno dopo l'altro nei rispettivi campi)

4. i codici inseriti vengono verificati dal server che decide se l'utente può accedere o meno alle informazioni confidenziali; quando si usa un dispositivo per generare una password l'utente inserirà il suo codice PIN sulla tastiera e schiaccerà il bottone ">" .

I generatori di password irripetibili sono largamente usati dai sisitemi bancari in Europa, Asia, USA e Australia. Ad esempio Lloyds TSB, una banca tra le più importanti, ha deciso di utilizzare dei generatori di password già a partire da novembre del 2005.

In questo caso, tuttavia, la compagnia ha dovuto spendere una considerevole somma di denaro in quanto ha dovuto comprare e distribuire i generatori di password ai suoi clienti e sviluppare/comprare i software di accompagnamento.

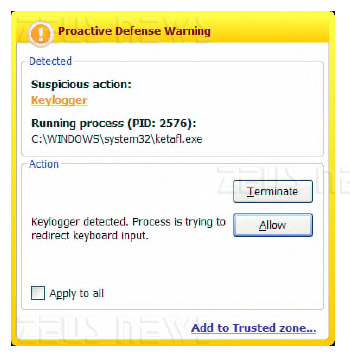

Una soluzione a costo minore è rappresentata dalla protezione proattiva da parte del cliente, la quale può allertare un utente ogni volta in cui viene fatto un tentativo di installare dei software di keylogging.

Protezione proattiva contro keylogger di Kaspersky Internet Security

Il principale svantaggio di questo metodo è dato dal fatto che l'utente è coinvolto attivamente e deve decidere quale azione intraprendere. Se non è un utente con molta conoscenza tecnica, potrebbe prendere la decisione sbagliata, con il risultato di consentire ad un keylogger di bypassare la soluzione antivirus. Tuttavia, se gli sviluppatori minimizzano il coinvolgimento dell'utente, allora i keylogger saranno in grado di evitare di essere identificati grazie ad una policy di sicurezza non abbastanza rigorosa. Tuttavia, se le applicazioni sono troppo rigorose, potrebbero essere bloccate anche altri utili programmi che contengono funzioni legittimate di keylogging.

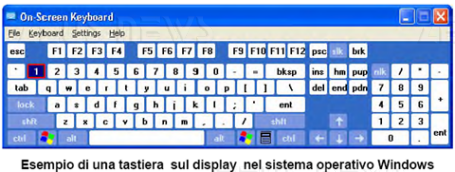

L'ultimo metodo che potrebbe essere usato per proteggersi contro i software di keylogging e gli hardware è quello di utilizzare una tastiera virtuale. Questo è un programma che mostra una tastiera nello schermo e permette di premere i tasti usando il mouse.

L'idea di una tastiera sul display del computer non è una novità, il sistema opartivo Windows possiede già una tastiera sul display che può essere lanciata facendo: Start > Programmi > Accessori > Accessibilità > tastiera sul display

Comunque, le tastiere sul display non sono un metodo molto popolare per sconfiggere i keylogger. Non sono state inventate come protezione contro i pericoli della rete ma come dispositivo di accesso per gli utenti disabili. Le informazioni inserite utilizzando le tastiere sul display possono essere intercettate facilmente da un programma maligno. Per poterle utilizzare come protezione contro i kelylogger , queste devono essere ideate in maniera tale da assicurare che le informazioni inserite o trasmesse tramite di esse non possano essere intercettate.

1 - I keylogger

2 - Perché i keylogger rappresentano un pericolo

3 - Come vengono utilizzati dai criminali della rete

4 - Aumento dell'uso dei keylogger

5 - Come si costruiscono i keylogger

6 - Come si diffondono i keylogger

7 - Protezione contro i keylogger

8 - Conclusioni

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

Commenti all'articolo (2)

13-5-2007 08:09

11-5-2007 12:17

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

pc1751