Bug di Linux, a rischio un miliardo e mezzo di smartphone Android

Vulnerabile l'80% di tutti gli utenti del sistema di Google.

[ZEUS News - www.zeusnews.it - 16-08-2016]

A volte, la soluzione a un problema non fa altro che crearne un altro, magari persino peggiore.

Nel 2012, con l'introduzione del kernel 3.6, Linux iniziò a implementare la RFC 5961, progettata per prevenire certi tipi di attacco via Internet.

All'epoca non se ne accorse nessuno, ma il modo stesso in cui quella RFC è progettata apre le porte a un altro tipo di attacco, che al giorno d'oggi è presente in tutti i dispositivi basati su Android 4.4 KitKat e successivi, compreso il non ancora rilasciato Android 7 Nougat.

Ciò significa che 1,4 miliardi di dispositivi Android - o, altrimenti detto, circa l'80% degli utenti del sistema di Google - sono vulnerabili al nuovo attacco.

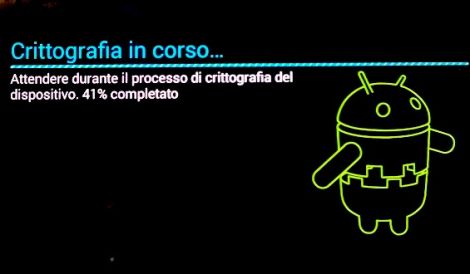

Grazie alla falla è possibile per chiunque possieda una connessione a Internet determinare se due parti - per esempio, un utente col suo smartphone e un server - stiano utilizzando una connessione TCP long-lived e, se la connessione non è crittografata, inserire nel traffico codice o contenuti arbitrari, anche pericolosi.

La particolare pericolosità di questo attacco sta nel fatto che non è necessario avere una particolare "posizione" per sfruttare la vulnerabilità (come negli attacchi man-in-the-middle): chiunque in Internet sia dotato delle adeguate conoscenze può farlo prendendo di mira qualunque vittima.

Non a caso l'exploit viene definito dagli addetti ai lavori off-path: non è necessario trovarsi "sul percorso" della connessione per interferire con essa.

Si potrebbe pensare che, per difendersi, sia sufficiente usare sempre una connessione crittografata, ma ciò è vero solo in parte: la falla permette di determinare se esista un canale e chiudere la connessione.

Tutto ciò permette di dipingere scenari pericolosi: si potrebbe per esempio inserire nei siti visitati da utenti con dispositivi Android del codice JavaScript da utilizzare per attacchi di phishing, magari facendo apparire un messaggio che indichi all'utente che è stato effettuato il logout e spingendolo così a introdurre nuovamente le sue credenziali (e in tal modo rubandole, ovviamente).

Oppure si possono sfruttare vulnerabilità non corrette nel browser o nell'app per le email o per la chat: le possibilità sono molto numerose.

|

Per fortuna, portare l'attacco non è immediato: a chi voglia sfruttare la falla servono circa 10 secondi per controllare se i due estremi della connessione (l'utente Android e il server) sono connessi; poi altri 45 secondi per inserire il contenuto o il codice.

Insomma: non è un sistema che permetta di prendere di mira moltissime persone, tuttavia contro singoli bersagli precisi è estremamente efficace.

Le aziende interessate dal problema - le varie distribuzioni Linux, ma soprattutto Google per quanto riguarda Android - stanno lavorando alla preparazione e distribuzione di una patch: nel kernel, il problema è stato risolto con la versione 4.7, ma non tutti adoperano l'ultimissimo kernel, e ciò è particolarmente vero in Android, dove aggiornare il kernel generalmente non è possibile senza dover cambiare versione del sistema (operazioni non sempre consentita).

Il gigante di Mountain View ha spiegato che i suoi sviluppatori «sono al corrente della vulnerabilità e stanno intraprendendo le azioni necessarie» ma fa fatto anche notare che «la falla è all'interno delle versioni vulnerabili del kernel Linux e non è specifica di Android».

La vulnerabilità è stata classificata come «moderata» e con ogni probabilità sarà corretta in Nougat. Non è possibile sapere che cosa Google - e i vari produttori di hardware - intendano fare con le versioni precedenti.

In attesa di una correzione, usare connessioni criptate o una VPN può aiutare a ridurre l'esposizione ai rischi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 15)

5-11-2016 20:12

18-8-2016 11:05

18-8-2016 10:44

18-8-2016 10:41

18-8-2016 05:41

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa