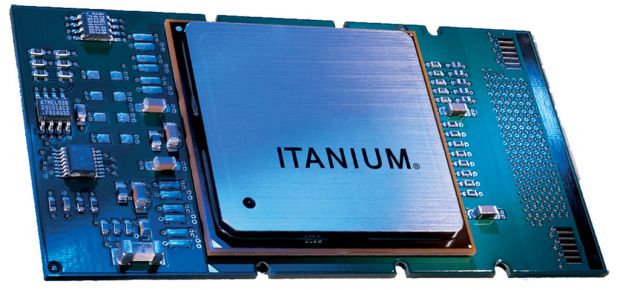

Intel cancella le CPU Itanium

I processori Kittson saranno gli ultimi IA-64.

[ZEUS News - www.zeusnews.it - 14-05-2017]

Qualcuno ricorderà come, all'inizio del millennio, Intel abbia tentato di dare il via alla transizione ai 64 bit lanciando la linea di processori Itanium.

Inutile dire che non ebbero un grande successo. L'architettura IA-64 non era retrocompatibile con l'architettura IA-32 e così gli Itanium vennero snobbati dal grande pubblico, mentre trovarono un certo impiego nel mercato dei server.

I processori a 64 bit conobbero il successo solo quando AMD lanciò i primi Opteron con architettura K8, dotati del set di istruzioni AMD64, che era retrocompatibile con il codice a 32 bit. Intel dovette adeguarsi inventandosi EM64T.

In tutti questi anni, gli Itanium hanno continuato la loro quieta vita tra i server, soprattutto quelli marchiati Hewlett-Packard Enterprises: dopotutto, HP aveva collaborato con Intel nel progettare IA-64.

Ora, però, la storia è giunta alla fine. Il gigante dei chip ha presentato l'ultima incarnazione di Itanium, nota con il nome in codice Kittson, e contemporaneamente ha annunciato la dismissione della linea. Kittson sarà l'ultima generazione di Itanium.

Le CPU Kittson hanno quattro core (per un TDP di 130 Watt) o otto core (170 Watt) e sono costruite a 32 nanometri (lo stesso processo costruttivo adottato per i Core i3, i5 e i7 di prima generazione), supportano Hyperthreading e la RAM ECC DD3.

Questi processori sono pensati come sostituti dei precedenti Itanium 9500 e 9300, e adottano il medesimo socket LGA 1248.

Allo stato attuale, Hewlett-Packard Enterprises è l'unica azienda che pare interessata a vendere server basati sugli Itanium Kittson.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

14-5-2017 14:53

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox