iPhone vulnerabili da due anni: per l'infezione bastava visitare un sito

[ZEUS News - www.zeusnews.it - 31-08-2019]

Per almeno due anni, alcuni siti web sono stati in grado di violare gli iPhone degli utenti che li visitavano, sfruttando falle che sono rimaste aperte fino allo scorso febbraio.

La rivelazione si deve a Ian Beer, esperto di sicurezza del Google Project Zero, il quale racconta di come l'attacco verso gli iPhone adottasse la tecnica di diffusione denominata watering hole.

Watering hole è un'espressione inglese che significa pozza per abbeverarsi e fa riferimento a certe tecniche di caccia del regno animale, in cui il predatore prende di sorpresa la preda proprio nel momento in cui questa si avvicina all'acqua per dissetarsi.

Seguendo il medesimo principio, chi studia questo tipo di attacchi informatici viola siti molto popolari e aspetta che le vittime vengano a lui. Nel caso specifico, si stima che i siti adoperati ricevessero migliaia di visitatori alla settimana.

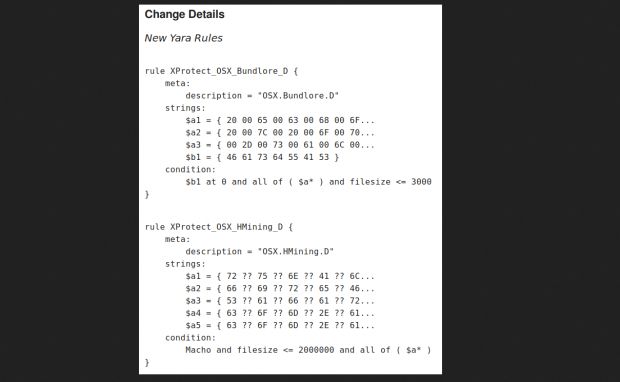

Il codice presente nei siti sfruttava poi quattordici diverse falle, presenti in iOS 10 e successivi fino a iOS 12 e ignote a Apple per lo meno sino a che il Project Zero non le ha individuate.

Una volta preso il controllo degli iPhone tramite le vulnerabilità, gli autori dell'attacco entravano in possesso di dati, immagini e contatti, con le immaginabili conseguenze per la sicurezza degli utenti.

|

Il lato positivo di questo scenario dell'orrore è che, in seguito alla segnalazione di Google, Apple lo scorso 7 febbraio ha rilasciato un aggiornamento massiccio che chiudeva tutte le falle scoperte: è l'aggiornamento che ha dato vita a iOS 12.1.4.

Si potrebbe quindi pensare che, giunti ormai alla fine di agosto, tutti i problemi siano risolti. In realtà ci sono in circolazione moltissimi iPhone che non adottano gli ultimi aggiornamenti di iOS 12, e spesso addirittura usano ancora versioni precedenti del sistema: per costoro, dunque, il pericolo è tutt'altro che cessato.

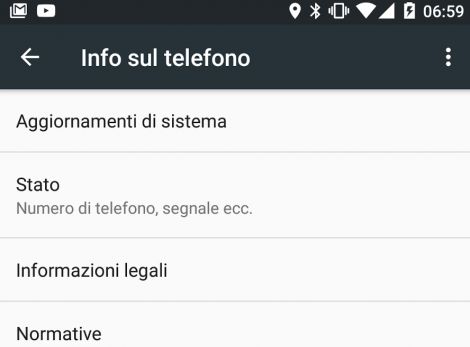

Chiunque possieda un iPhone farà bene a verificare lo stato di aggiornamento di iOS e, se scopre di essere rimasto indietro, dovrà premurarsi di riportarsi in pari il prima possibile.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 7)

3-9-2019 19:21

3-9-2019 09:11

2-9-2019 19:19

2-9-2019 07:31

1-9-2019 15:52

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa

Gladiator